O hack do Raspberry Pi Bitlocker é uma nova versão de uma exploração bem documentada e antiga

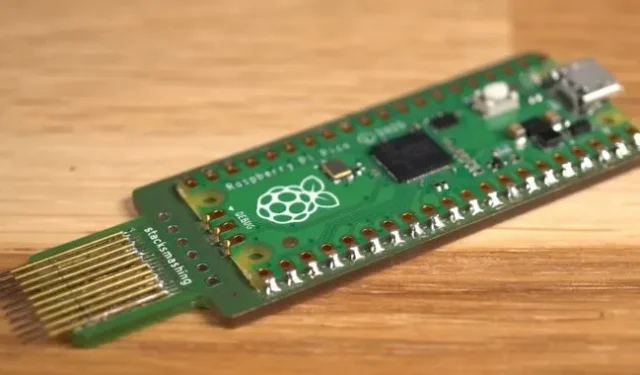

Na semana passada, um vídeo do pesquisador de segurança StackSmashing demonstrou uma exploração que poderia quebrar a criptografia da unidade Bitlocker da Microsoft em “menos de 50 segundos” usando um PCB personalizado e um Raspberry Pi Pico.

A exploração funciona usando o Pi para monitorar a comunicação entre um chip TPM externo e o resto do laptop, um ThinkPad X1 Carbon de segunda geração de aproximadamente 2014. O TPM armazena a chave de criptografia que desbloqueia seu disco criptografado e o torna legível, e o TPM envia essa chave para desbloquear o disco depois de verificar que o restante do hardware do PC não mudou desde que a unidade foi criptografada. O problema é que a chave de criptografia é enviada em texto simples, permitindo que um sniffer como o desenvolvido pelo StackSmashing leia a chave e depois a utilize para desbloquear o drive em outro sistema, obtendo acesso a todos os dados nele contidos.

Esta não é uma exploração nova, e StackSmashing disse isso repetidamente. Relatamos uma exploração de detecção de TPM semelhante em 2021 , e há outra de 2019 que usou hardware comum de baixo custo para obter uma chave de criptografia de texto simples no mesmo barramento de comunicação de baixa contagem de pinos (LPC) que StackSmashing usou. Esse tipo de exploração é conhecido o suficiente para que a Microsoft inclua algumas etapas extras de mitigação em sua própria documentação do Bitlocker ; a principal inovação na demonstração do StackSmashing é o componente Raspberry Pi, o que provavelmente é parte da razão pela qual lojas como Hackaday e Tom’s Hardware o escolheram em primeiro lugar.

O vídeo original é bastante responsável sobre como explica a exploração, e a primeira onda de novos relatórios pelo menos mencionou detalhes importantes, como o fato de que a exploração só funciona em sistemas com chips TPM independentes e discretos ou que é amplamente semelhante a outros ataques bem documentados e antigos. Mas à medida que a história circulou e recirculou , alguns relatórios excluíram esse tipo de nuance, concluindo essencialmente que a criptografia da unidade em todos os PCs com Windows pode ser quebrada trivialmente com US$ 10 em hardware e alguns minutos de tempo. Vale a pena esclarecer o que é e o que não é essa exploração.

Quais PCs são afetados?

Bitlocker é uma forma de criptografia de disco completo que existe principalmente para evitar que alguém que roube seu laptop retire a unidade, insira-a em outro sistema e acesse seus dados sem exigir a senha da sua conta. Muitos sistemas Windows 10 e 11 modernos usam o Bitlocker por padrão. Quando você entra em uma conta da Microsoft no Windows 11 Home ou Pro em um sistema com TPM, sua unidade normalmente é criptografada automaticamente e uma chave de recuperação é carregada em sua conta da Microsoft. Em um sistema Windows 11 Pro, você pode ativar o Bitlocker manualmente, quer use uma conta da Microsoft ou não, fazendo backup da chave de recuperação da maneira que achar melhor.

Independentemente disso, uma potencial exploração do Bitlocker poderia afetar os dados pessoais em milhões de máquinas. Então, quão importante é esse novo exemplo de um ataque antigo? Para a maioria das pessoas, a resposta provavelmente é “não muito”.

Uma barreira de entrada para invasores é técnica: muitos sistemas modernos usam módulos TPM de firmware, ou fTPMs, que são integrados diretamente na maioria dos processadores. Em máquinas mais baratas, essa pode ser uma forma de economizar na fabricação – por que comprar um chip separado se você pode usar apenas um recurso da CPU pelo qual já está pagando? Em outros sistemas, incluindo aqueles que anunciam compatibilidade com os processadores de segurança Pluton da Microsoft , ele é comercializado como um recurso de segurança que mitiga especificamente esses tipos de ataques de “sniffing”.

Isso ocorre porque não há barramento de comunicação externo para detectar um fTPM; está integrado ao processador, portanto, qualquer comunicação entre o TPM e o restante do sistema também acontece dentro do processador. Praticamente todos os desktops compatíveis com o Windows 11 construídos automaticamente usarão fTPMs, assim como os desktops e laptops modernos e econômicos. Verificamos quatro laptops Intel e AMD recentes abaixo de US$ 500 da Acer e Lenovo, e todos usaram TPMs de firmware; o mesmo vale para quatro desktops construídos por você mesmo com placas-mãe da Asus, Gigabyte e ASRock.

Ironicamente, se você estiver usando um laptop Windows de última geração, é um pouco mais provável que seu laptop use um chip TPM externo dedicado, o que significa que você pode estar vulnerável.

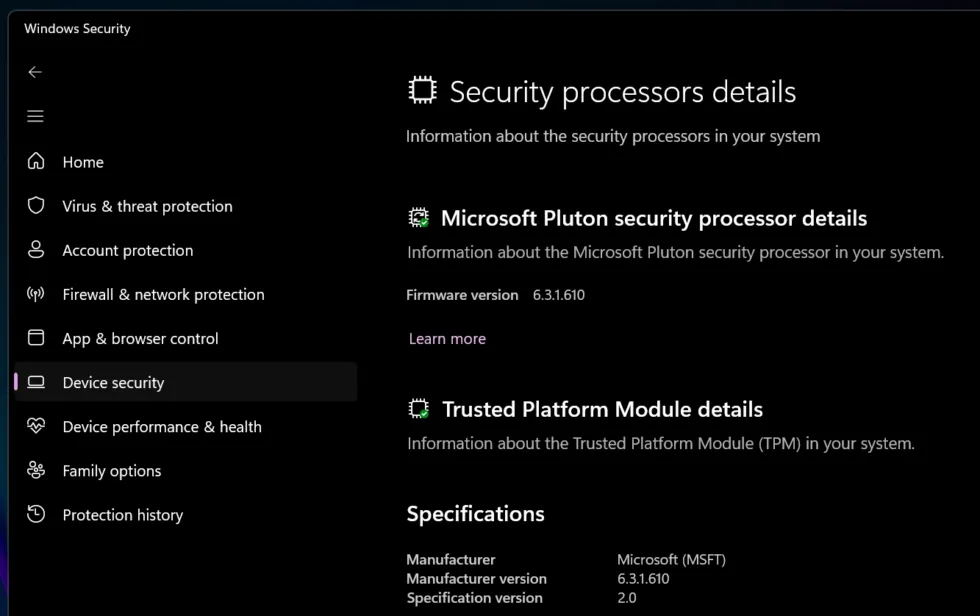

A maneira mais fácil de saber que tipo de TPM você possui é entrar na Central de Segurança do Windows, ir para a tela Segurança do Dispositivo e clicar em Detalhes do Processador de Segurança. Se o fabricante do seu TPM estiver listado como Intel (para sistemas Intel) ou AMD (para sistemas AMD), você provavelmente está usando o fTPM do seu sistema e esta exploração não funcionará no seu sistema. O mesmo vale para qualquer coisa com a Microsoft listada como fabricante do TPM, o que geralmente significa que o computador usa Pluton.

Mas se você vir outro fabricante listado, provavelmente está usando um TPM dedicado. Eu vi TPMs da STMicroelectronics em um recente Asus Zenbook de última geração, Dell XPS 13 e Lenovo ThinkPad de médio porte. StackSmashing também postou fotos de um ThinkPad X1 Carbon Gen 11 com um TPM de hardware e todos os pinos que alguém precisaria para tentar obter a chave de criptografia, como evidência de que nem todos os sistemas modernos mudaram para fTPMs – algo que eu havia assumido inicialmente. também. Todos os laptops fabricados antes de 2015 ou 2016 têm praticamente garantia de usar TPMs de hardware quando os possuem.

Isso não quer dizer que os fTPMs sejam completamente infalíveis. Alguns pesquisadores de segurança conseguiram derrotar os fTPMs em alguns processadores da AMD com “2 a 3 horas de acesso físico ao dispositivo de destino”. Os TPMs de firmware simplesmente não são suscetíveis ao tipo de ataque físico baseado em Raspberry Pi que StackSmashing demonstrado.

Deixe um comentário