A maneira longa e difícil de enraizar o terminal Starlink

Obter acesso root a um dos pratos do Starlink requer algumas coisas difíceis de obter: uma compreensão profunda do layout da placa, habilidades e hardware de dump do eMMC, uma compreensão do software do carregador de inicialização e um PCB personalizado. Mas os pesquisadores provaram que é possível.

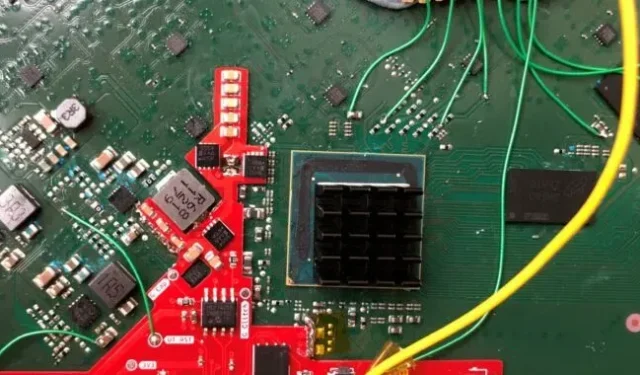

Em sua palestra “Crashing on Earth by Humans: Assessing the Black Box Security of the SpaceX Starlink User Terminal”, pesquisadores da KU Leuven, na Bélgica, detalharam no Black Hat 2022 no início deste ano como eles foram capazes de executar código arbitrário em um usuário Starlink. Terminal (por exemplo, um prato) usando um modchip feito especialmente através de uma entrada de tensão. A conversa aconteceu em agosto, mas os slides e o repositório dos pesquisadores são recentes .

Não há ameaça imediata e a vulnerabilidade é divulgada e limitada. Embora contornar a verificação de assinatura permitisse aos pesquisadores “examinar mais detalhadamente o terminal do usuário Starlink e o lado da rede do sistema”, os slides da nota do Black Hat sugerem que o Starlink é “um produto bem projetado (do ponto de vista da segurança). .”Não foi fácil obter a casca da raiz e não resultou em um movimento lateral ou escalonamento óbvio. Mas atualizar o firmware e reaproveitar os pratos Starlink para outros fins? Talvez.

Não é fácil resumir os muitos métodos e disciplinas que os pesquisadores usam ao hackear hardware, mas aqui está uma tentativa. Após uma análise minuciosa da placa, os pesquisadores encontraram pontos de interrupção na leitura da memória eMMC da placa. Depois de redefinir o firmware para análise, eles encontraram um local onde a introdução de uma voltagem errada no sistema subjacente em um chip (SoC) poderia alterar uma variável importante durante a inicialização: “Login de desenvolvimento habilitado: sim.” É lento, dispara apenas ocasionalmente e a manipulação de tensão pode causar muitos outros bugs, mas funcionou.

O modchip usado pelos pesquisadores é baseado no microcontrolador RaspberryPi RP2040. Ao contrário da maioria dos hardwares Raspberry Pi, você ainda pode solicitar e receber o chip Pi principal se fizer essa jornada. Você pode ler mais sobre o processo de despejo de firmware no blog dos pesquisadores .

Deixe um comentário