Security Researcher lança PoC com núcleo r/w para dispositivos Neural Engine rodando iOS 15 e macOS 12

O pesquisador de segurança @_simo36 chamou muita atenção ao postar um tweet na sexta-feira que parece conter uma prova de conceito (PoC) para uma cadeia de exploração chamada WeightBufs, que fornece recursos de leitura e gravação de memória do kernel em algumas versões do iOS e iPadOS 15 e macOS. 12.

No tweet, @_simo36 aponta para uma página do GutHub que contém não só todas as informações sobre o exploit, mas também os slides da apresentação que fizeram no POC2022.

A exploração em si parece oferecer suporte a todas as versões do iOS e iPadOS 15 em dispositivos Neural Engine (A11 e posterior), mas não oferece suporte a iOS e iPadOS 16; mas o iOS e o iPadOS 15.6 corrigem uma fuga de sandbox que quebra a cadeia de explorações usadas para quebrar WeightBufs. Com isso em mente, a cadeia de exploração completa está atualmente disponível apenas para iOS e iPadOS 15.0-15.5 e macOS 12.0-12.4.

A questão acima destaca um dos principais problemas que afetam os jailbreaks hoje, que é como os métodos se tornaram mais importantes do que as próprias explorações do kernel. Nenhuma exploração do kernel fará o jailbreak do firmware atual do iOS ou iPadOS, pois a Apple continua a fortalecer a segurança do iPhone e iPad. Por causa disso, os desenvolvedores de jailbreak precisam de recursos adicionais, como desvios e fugas de sandbox, apenas para conseguir isso. A lógica de navegação por todos esses mecanismos é a técnica.

A cadeia de exploração @_simo36 explora pelo menos quatro vulnerabilidades diferentes que já foram relatadas à Apple, incluindo as seguintes:

- CVE-2022-32845: Adicionado desvio de verificação de assinatura para model.hwx.

- CVE-2022-32948: DeCxt::FileIndexToWeight() Leitura OOB devido à falta de verificação do índice do array.

- CVE-2022-42805: ZinComputeProgramUpdateMutables() leitura aleatória possível devido a um problema de estouro de número inteiro

- CVE-2022-32899: DeCxt::RasterizeScaleBiasData() Buffer insuficiente devido a um problema de estouro de número inteiro.

@_simo36 atualmente diz que testou com sucesso sua cadeia de exploração nas seguintes combinações de dispositivos e firmware:

- iPhone 12 Pro (iPhone 13.3) rodando iOS 15.5

- iPad Pro (iPad 8,10) rodando iPadOS 15.5

- iPhone 11 Pro (iPhone 12.3) rodando iOS 15.4.1

- MacBook Air (10.1 com chip M1) rodando macOS 12.4

Sabemos que todos vocês estão se perguntando: “Isso pode ser usado para escapar da prisão?” será necessário criar um jailbreak e executá-lo nos dispositivos dos usuários finais.

No entanto, a prova de conceito é um ótimo exemplo de hack magistral, e só podemos esperar que ajude a resolver o quebra-cabeça mais rapidamente, pois várias equipes de hackers trabalham em segundo plano para desenvolver jailbreaks para iOS e iPadOS 15.

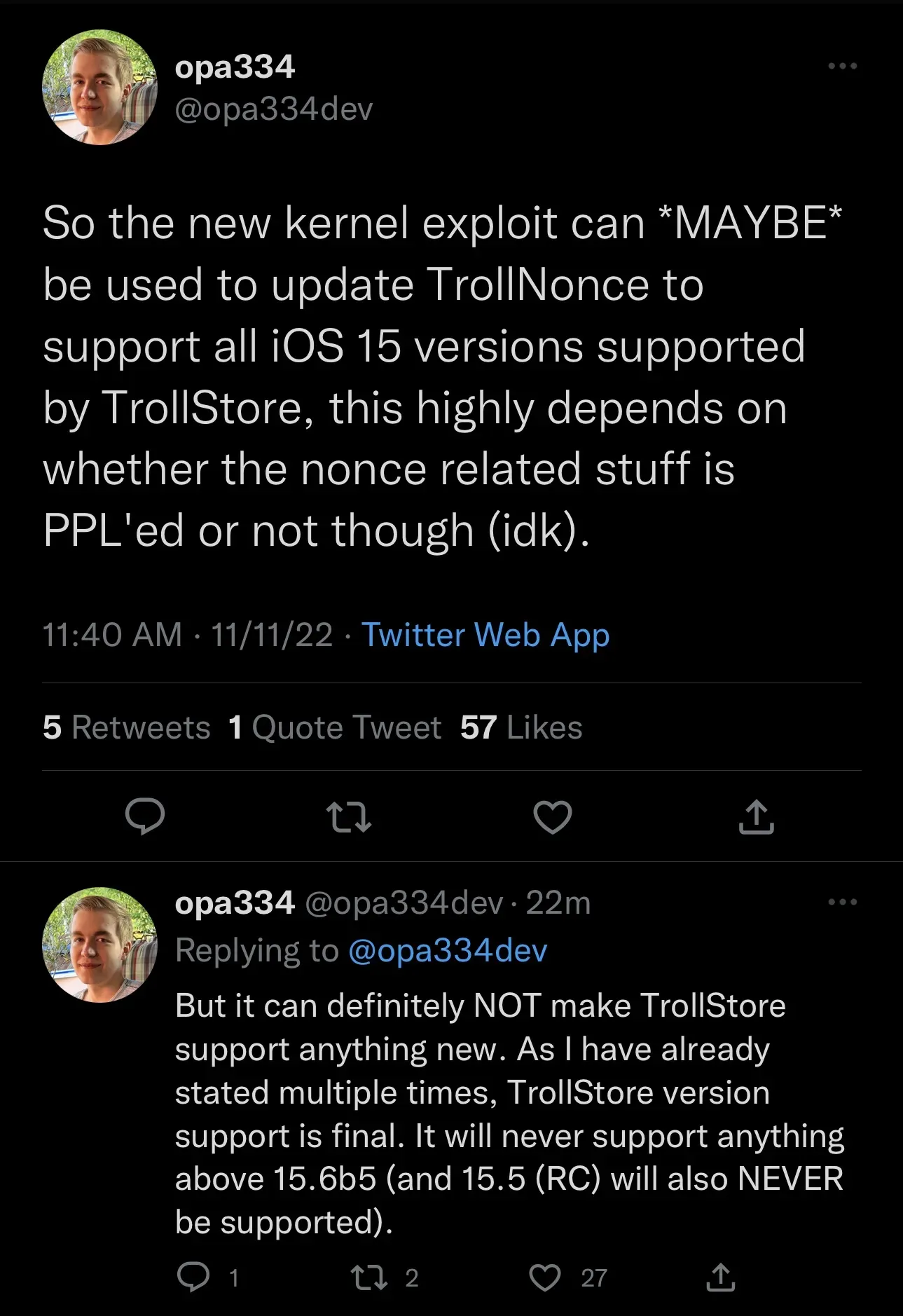

De fato, alguns desenvolvedores já estão procurando maneiras de incluí-lo em seus projetos, como o desenvolvedor da TrollStore @opa334, que poderia usá-lo para melhorar o TrollNonce. Mas vale a pena notar que a TrollStore nunca suportará nada mais novo do que o firmware que já suporta:

Você está animado para ver o que acontecerá com a nova cadeia de exploração? Deixe-nos saber na seção de comentários abaixo.

Deixe um comentário