Bug do Google Pixel permite “descompactar” capturas de tela dos últimos quatro anos

Em 2018, os telefones Pixel receberam um editor de captura de tela integrado chamado Markup com o lançamento do Android 9.0 Pie. A ferramenta aparece sempre que você tira uma captura de tela e tocar no ícone da caneta do aplicativo dá acesso a ferramentas como corte e várias canetas de desenho coloridas. Isso é muito útil, assumindo que a ferramenta Google Markup realmente faz o que diz, mas a nova vulnerabilidade indica que as alterações feitas por essa ferramenta não foram de fato destrutivas! Capturas de tela em pixels tiradas nos últimos quatro anos podem ser cortadas ou não editadas.

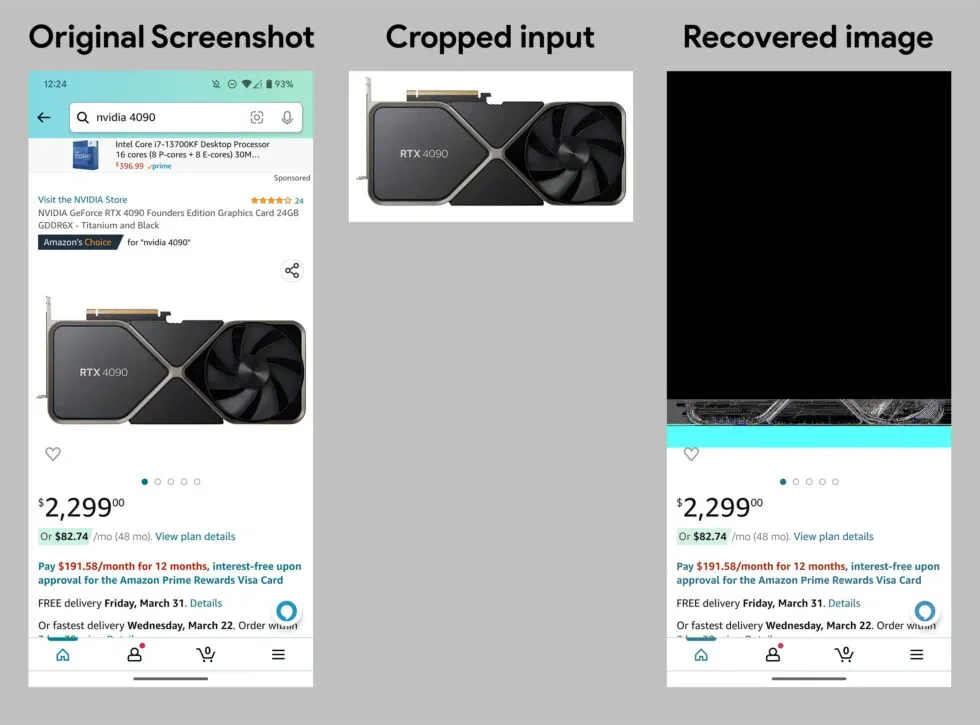

O bug foi descoberto por Simon Aarons e nomeado “Acropalypse” ou, mais formalmente, CVE-2023-21036. Existe um aplicativo experimental no acropalypse.app que pode desfazer a edição de capturas de tela do Pixel e realmente funciona! Aquihá também um bom artigo técnico do colaborador de Aaron, David Buchanan. A essência principal do problema é que o editor de captura de tela do Google substitui o arquivo de captura de tela original com sua nova captura de tela editada, mas não trunca ou compacta esse arquivo de forma alguma. Se a captura de tela editada tiver um tamanho de arquivo menor do que o original – muito fácil de fazer com a ferramenta de corte – você terminará com um PNG com um monte de lixo escondido no final. Esses dados inúteis consistem nos bits finais da captura de tela original e, na verdade, esses dados podem ser recuperados.

Parece uma maneira ruim de escrever uma ferramenta de corte de captura de tela, mas em defesa do Google, a versão Android 9 da ferramenta de marcação funcionou corretamente e cortou o arquivo sobrescrito. No entanto, o Android 10 trouxe muitas mudanças dramáticas de “armazenamento com escopo” em como o armazenamento de arquivos funcionava no Android. Não está claro como ou por que isso aconteceu, mas talvez como parte dessa enorme onda de commits de manipulação de arquivos, uma alteração não documentada entrou no analisador de arquivos do Android Framework: o modo de “gravação” do framework parou de truncar os arquivos sobrescritos e um bug foi criado na marcação. A ferramenta de marcação dependia da manipulação de arquivos do sistema operacional e a maneira como funcionava mudou em uma versão posterior que ninguém parecia notar.

A ferramenta de prova de conceito no acropalypse.app funciona muito bem. Se acontecer de você ter um dispositivo Pixel não corrigido por aí, você pode recortar a captura de tela, alimentá-la na ferramenta e obterá de volta os dados não recortados. Não é perfeito – você geralmente acaba com um PNG muito corrompido com uma grande área vazia e, em seguida, uma faixa de cores sofisticadas, mas pode restaurar com bastante segurança a parte inferior da imagem cortada. O bug foi corrigidona atualização de segurança do Pixel de março de 2023, onde foi sinalizado como uma vulnerabilidade de alta segurança. Isso afetou apenas o editor de captura de tela do Pixel, que salva os PNGs sobrescrevendo-os, e não o editor do Google Fotos, que salva os JPGs fazendo uma nova cópia. Portanto, geralmente são capturas de tela cortadas que são vulneráveis, não fotos cortadas da câmera, a menos que você esteja fazendo algo realmente estranho, como tirar uma captura de tela da saída da câmera.

No entanto, simplesmente corrigir o bug para usuários futuros não resolve realmente o problema. Ainda há uma dúvida sobre as capturas de tela do Pixel dos últimos quatro anos que estão disponíveis e possivelmente cheias de dados ocultos que as pessoas não perceberam que estavam compartilhando. Se você compartilhar esta captura de tela publicamente, o fato de a captura de tela ser ou não uma violação de dados depende de quem a está postando. Alguns aplicativos, como o Twitter, compactarão novamente todos os arquivos enviados, o que removerá os dados ocultos da captura de tela. Se, em vez disso, o aplicativo compartilhar o arquivo original, o terceiro poderá recortar sua captura de tela. Em particular, foi confirmado que o Discord faz isso, e muitos outros aplicativos de mensagens provavelmente também estão usando o arquivo de origem.

Deixe um comentário