Security Researcher släpper PoC med r/w kärna för Neural Engine-enheter som kör iOS 15 och macOS 12

Säkerhetsforskaren @_simo36 vände en hel del på huvuden genom att posta en tweet på fredagen som verkar innehålla ett proof-of-concept (PoC) för en exploateringskedja som heter WeightBufs som tillhandahåller läs- och skrivfunktioner för kärnminne i vissa versioner av iOS och iPadOS 15 och macOS. 12.

I tweeten pekar @_simo36 på en GutHub-sida som inte bara innehåller all information om utnyttjandet, utan även bilderna för presentationen de gav på POC2022.

Exploateringen i sig verkar stödja alla versioner av iOS och iPadOS 15 på Neural Engine-enheter (A11 och senare), men stöder inte iOS och iPadOS 16; men iOS och iPadOS 15.6 fixar en sandlådeflykt som bryter kedjan av bedrifter som används för att knäcka WeightBufs. Med det i åtanke är hela exploateringskedjan för närvarande endast tillgänglig för iOS och iPadOS 15.0-15.5 och macOS 12.0-12.4.

Ovanstående fråga belyser en av de stora frågorna som påverkar jailbreaks idag, vilket är hur metoder har blivit viktigare än kärnexploateringen själva. Ingen kärnexploatering kommer att jailbreaka nuvarande iOS- eller iPadOS-firmware eftersom Apple fortsätter att hårdna iPhone- och iPad-säkerheten. På grund av detta behöver jailbreak-utvecklare ytterligare resurser, såsom bypass och sandlåderymningar, bara för att uppnå detta. Logiken i att navigera genom alla dessa mekanismer är tekniken.

@_simo36 exploateringskedjan utnyttjar minst fyra olika sårbarheter som redan har rapporterats till Apple, inklusive följande:

- CVE-2022-32845: Lade till signaturverifieringsbypass för model.hwx.

- CVE-2022-32948: DeCxt::FileIndexToWeight() Läs OOB på grund av att arrayindexkontroll saknas.

- CVE-2022-42805: ZinComputeProgramUpdateMutables() slumpmässig läsning möjlig på grund av problem med heltalsspill

- CVE-2022-32899: DeCxt::RasterizeScaleBiasData() Buffertunderskridande på grund av problem med heltalsspill.

@_simo36 säger för närvarande att de framgångsrikt har testat sin exploateringskedja på följande kombinationer av enheter och firmware:

- iPhone 12 Pro (iPhone 13.3) med iOS 15.5

- iPad Pro (iPad 8,10) som kör iPadOS 15.5

- iPhone 11 Pro (iPhone 12.3) med iOS 15.4.1

- MacBook Air (10.1 med M1-chip) som kör macOS 12.4

Så vi vet att ni alla ställer den brännande frågan: ”Kan det här användas för att bryta sig ur fängelset?” Och det enkla svaret på denna fråga skulle vara nej, eftersom detta bara är en bit i ett större pussel, och mycket mer arbete kommer att krävas för att skapa ett jailbreak och köra det på slutanvändarnas enheter.

Dock är proof of concept ett bra exempel på ett mästerligt hack, och vi kan bara hoppas att det hjälper till att lösa pusslet snabbare eftersom flera hackteam arbetar i bakgrunden för att utveckla jailbreaks för iOS och iPadOS 15.

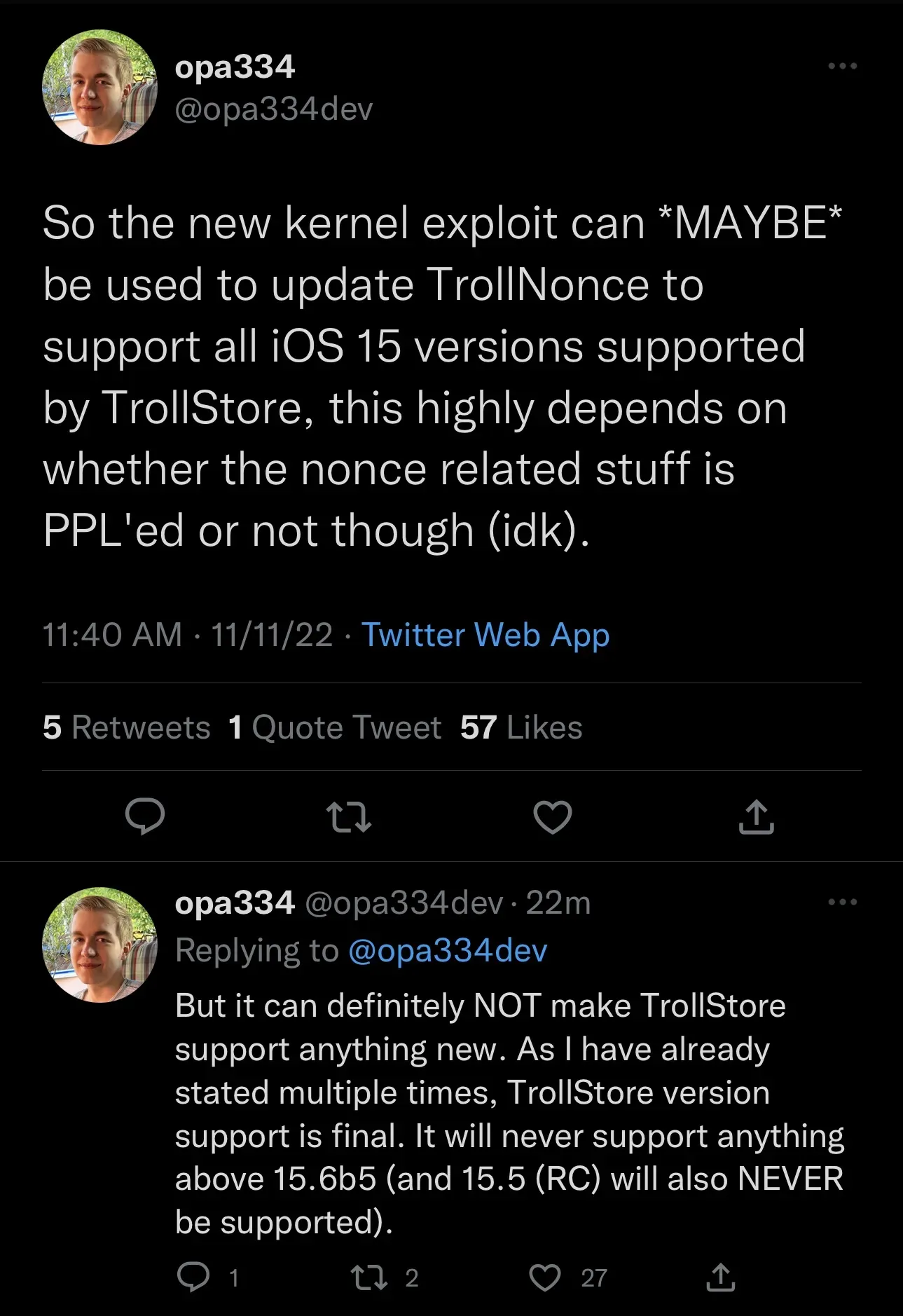

Faktum är att vissa utvecklare redan letar efter sätt att inkludera det i sina projekt, som TrollStore-utvecklaren @opa334 som kan använda det för att förbättra TrollNonce. Men det är värt att notera att TrollStore aldrig kommer att stödja något nyare än den firmware som den redan stöder:

Är du spänd på att se vad som kommer att bli av den nya exploateringskedjan? Låt oss veta i kommentarsfältet nedan.

Lämna ett svar