Det långa, svåra sättet att rota Starlink-terminalen

Att få root-åtkomst till en av Starlinks rätter kräver ett par saker som är svåra att få till: en djup förståelse av kortets layout, eMMC-dumphårdvara och färdigheter, en förståelse för bootloader-mjukvaran och en anpassad PCB. Men forskare har bevisat att det är möjligt.

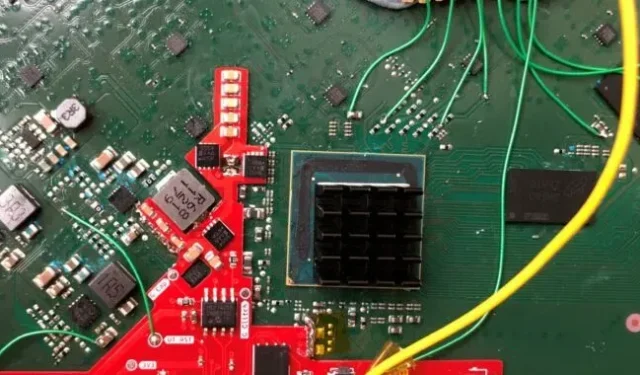

I sitt föredrag ”Crashing on Earth by Humans: Assessing the Black Box Security of the SpaceX Starlink User Terminal” berättade forskare vid KU Leuven i Belgien vid Black Hat 2022 tidigare i år hur de kunde exekvera godtycklig kod på en Starlink-användare. Terminal (till exempel en maträtt) med ett specialtillverkat modchip via en spänningsingång. Samtalet ägde rum i augusti, men bilderna och forskarnas arkiv är färska .

Det finns inget omedelbart hot, och sårbarheten är avslöjad och begränsad. Samtidigt som forskarna kringgick signaturverifieringen ”att ytterligare undersöka Starlink-användarterminalen och nätverkssidan av systemet”, antyder bilderna från Black Hat-anteckningen att Starlink är ”en väldesignad produkt (ur säkerhetssynpunkt) .” Det var inte lätt att få tag i rotskalet, och det resulterade inte i uppenbara sidorörelser eller eskalering. Men uppdatera firmwaren och återanvända Starlink-rätter för andra ändamål? Kanske.

Det är inte lätt att sammanfatta de många metoder och discipliner som forskare använder när de hackar hårdvara, men här är ett försök. Efter en grundlig analys av tavlan hittade forskarna brytpunkter för att läsa tavlans eMMC-minne. Efter att ha återställt den fasta programvaran för analys hittade de en plats där införandet av en felaktig spänning till det underliggande systemet på ett chip (SoC) kunde ändra en viktig variabel under uppstart: ”Utvecklingsinloggning aktiverad: ja.” Det är långsamt, avfyras bara ibland, och spänningsmanipulation kan orsaka många andra buggar, men det fungerade.

Modchippet som forskarna använder är baserat på mikrokontrollern RaspberryPi RP2040. Till skillnad från de flesta Raspberry Pi-hårdvara kan du fortfarande beställa och ta emot huvud-Pi-chippet om du åker på en sådan resa. Du kan läsa mer om firmware dump-processen på forskarnas blogg .

Lämna ett svar