Linus Henze 演示了 iOS 15.4.1 上的 Fugu15 越獄

今天是許多狂熱越獄者一直在等待的一天。安全研究員 Linus Henze 在 Objective by the Sea 安全會議上發表了備受期待的主題演講,期間他使用有趣的基於 Safari 的 JailbreakMe 方法在 iOS 15.4.1 設備上演示了 Fugu15 越獄。

通過 Safari 安裝

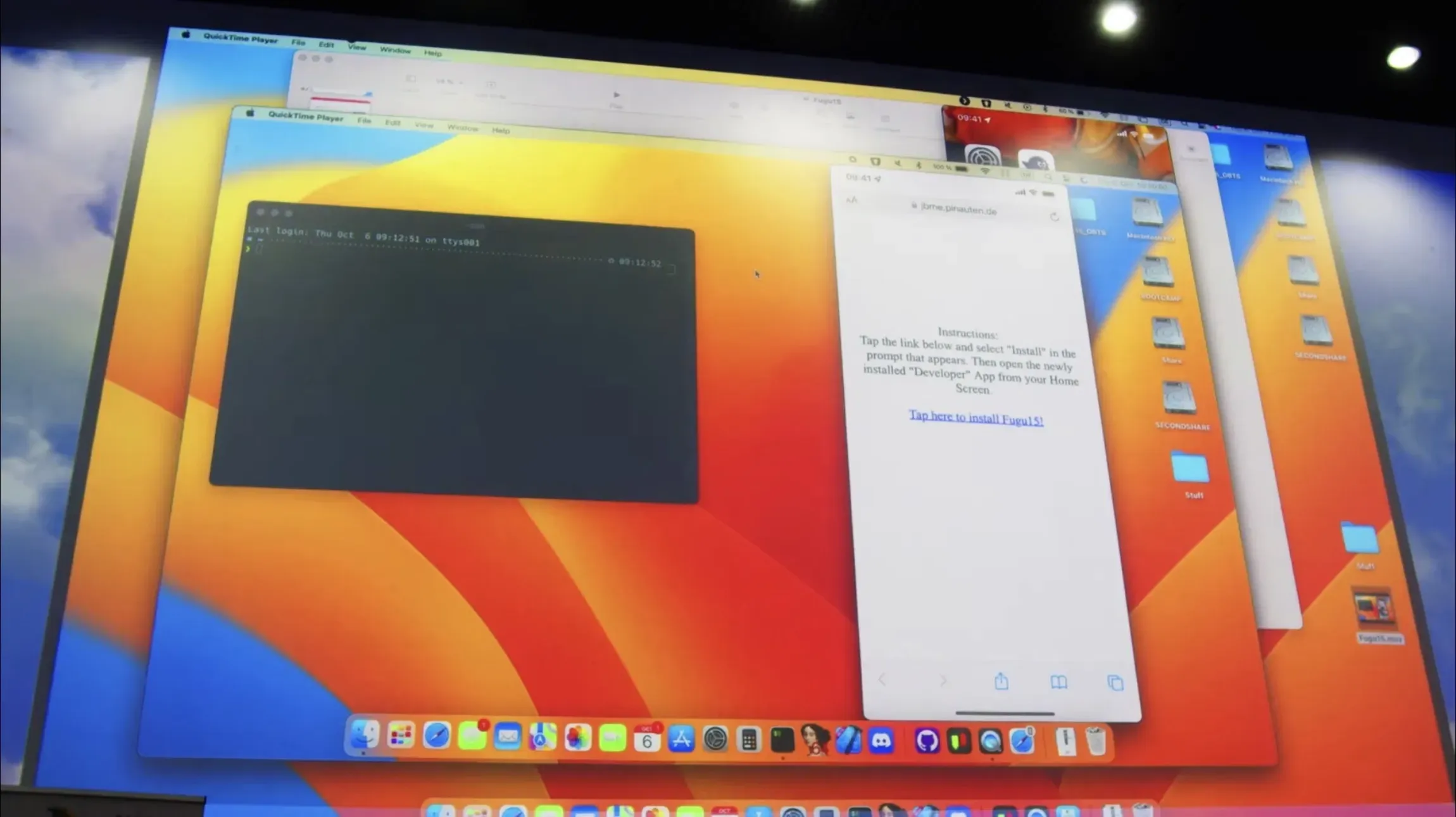

在演示視頻中,Henze 導航https://jbme.pinauten.de/到 iPhone 上的標準 Safari Web 瀏覽器,然後單擊網頁上的熱鏈接以啟動在主屏幕上安裝 Fugu15 應用程序:

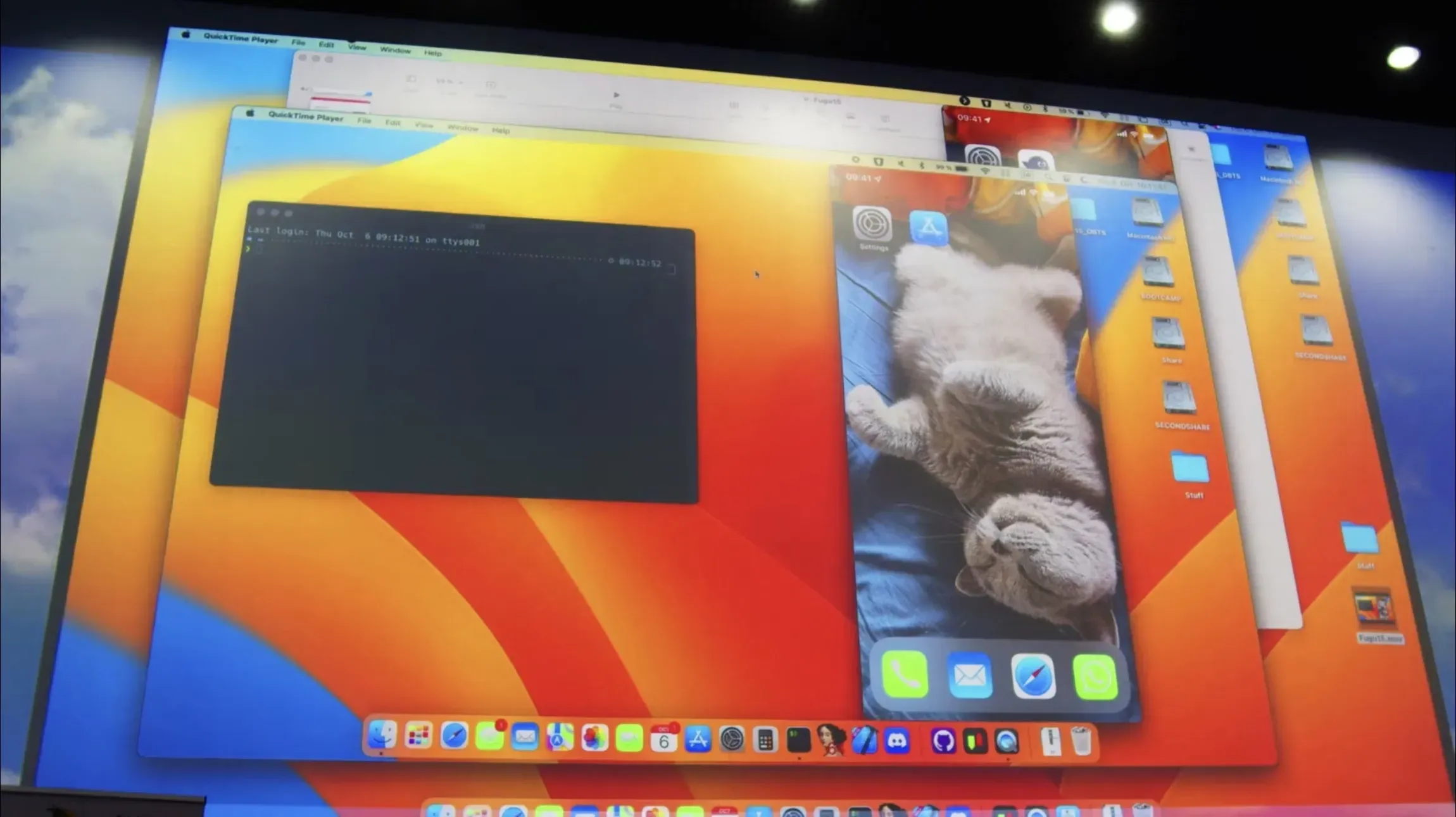

Henze 在 iOS 彈出窗口中確認安裝後,Fugu15 應用程序將按照與 App Store 中的應用程序相同的方式加載到主屏幕上。完成後,應用程序圖標看起來就像 Apple Developer 應用程序,而不是 Fugu15 應用程序:

Henze 解釋說,Apple Developer 應用程序出現在主屏幕上的原因是他需要一個真正簽名的應用程序才能在設備上下載 Fugu15。一旦完成,Fugu15 就可以被注入到應用程序中,這幾乎是在 Henze 啟動新下載的 Apple Developer 應用程序後立即發生的:

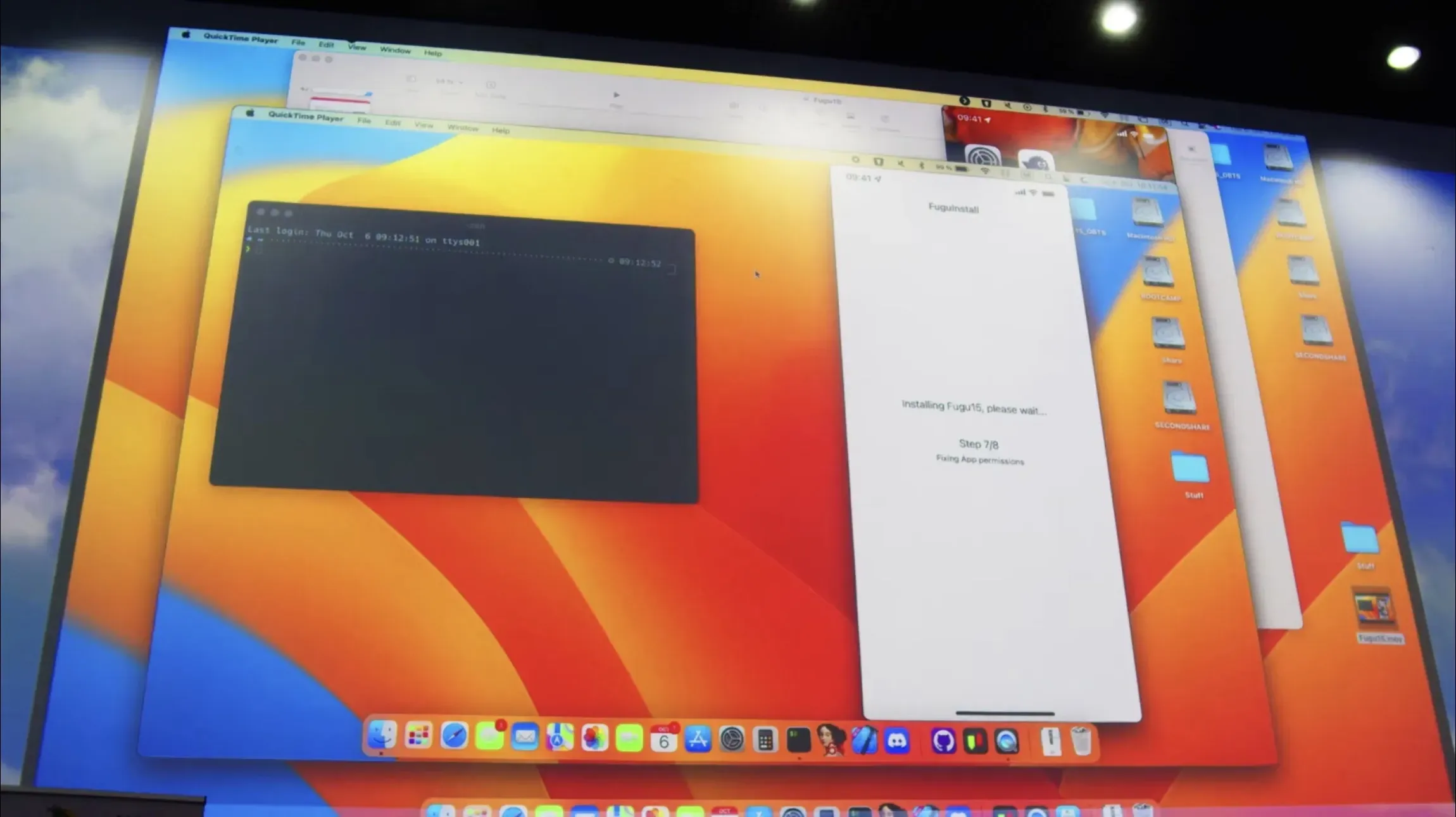

短暫等待後,應用程序提示 Henze 卸載 Developer 應用程序,他這樣做了,留下了 Fugu15 越獄應用程序。

按下越獄按鈕

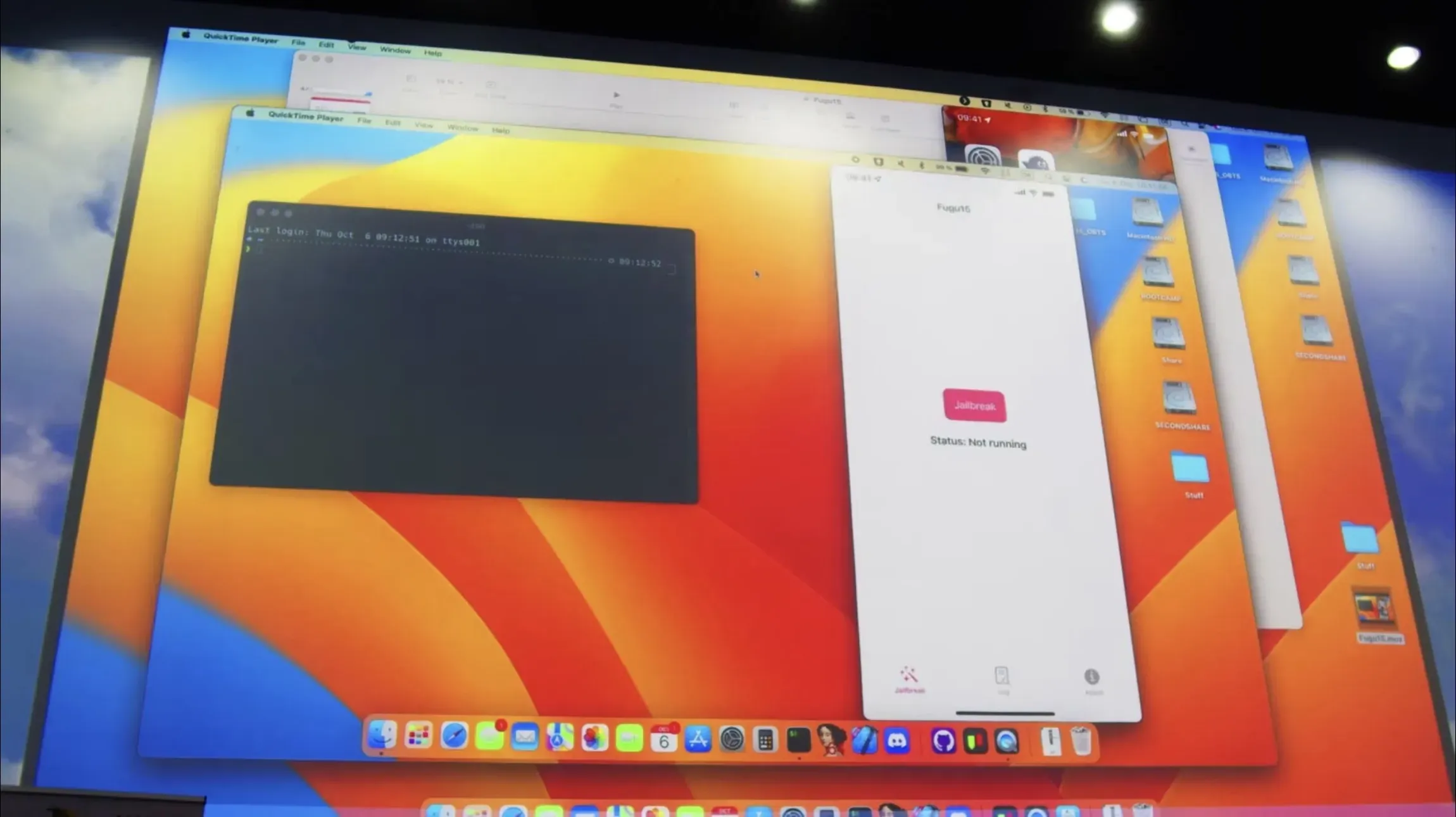

在 Fugu15 應用程序中,我們看到 Henze 高興地按下了一個單獨的越獄按鈕:

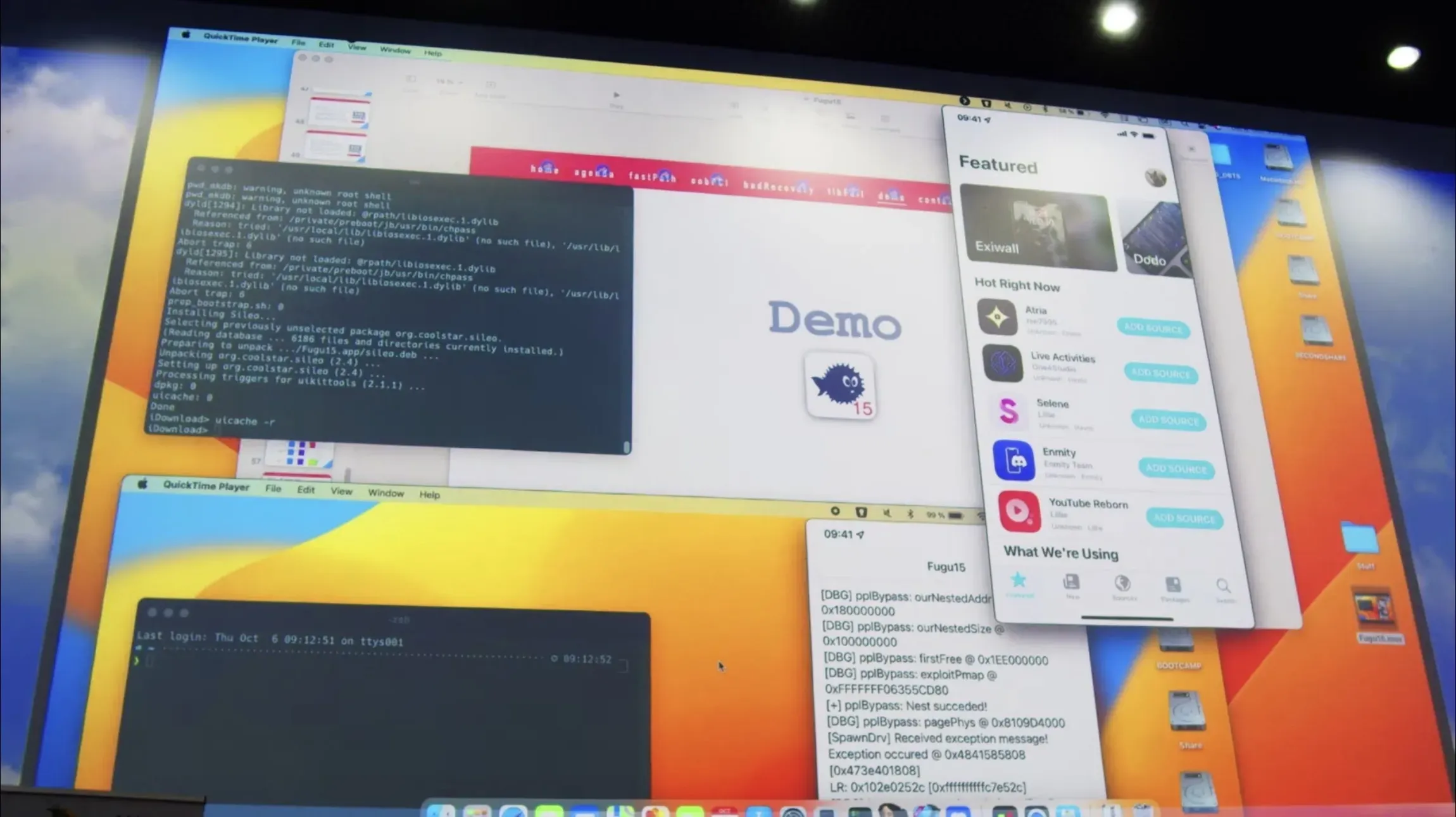

越獄過程完成後,Henze 切換到日誌以顯示剛剛發生的所有事情,然後導航到 Mac 上的終端以安裝 Procursus 引導加載程序。

Fugu15 上的 Sileo 和 Prokurs

事實上,Fugu15 安裝了 Odyssey 團隊在 Odyssey、Taurine 和 Cheyote 越獄中使用的相同 Procursus 引導加載程序,這意味著 Sileo 包管理器(不是 Cydia)將安裝在設備上:

在演示即將結束時,Henze 向我們介紹了 Sileo,並解釋說目前沒有可安裝的越獄調整,因為他的 Fugu15 越獄尚未 root,而且越獄調整尚未更新以實現兼容性。這一警告與奧德賽首席開發商 Team CoolStar 表達的語氣相呼應,該團隊尚未出於同樣的原因公開發布 Cheyote。

Henze 的 Fugu15 越獄項目依賴於 CoreTrust 錯誤來簽署 Fugu15 越獄應用程序並繞過 Apple 移動文件完整性 (AMFI)。它還似乎使用了頁面保護層 (PPL)/指針身份驗證代碼 (PAC) 旁路,以及允許寫入 PPL 內存的錯誤。

目前,Fugu15 已被證明支持配備 A12 的設備,然後可運行至 iOS 15.5 beta 4,包括 iPhone XS 及更高版本。由於大多數用戶尚未使用測試版,這意味著 iOS 15.4.1 是其支持的最新公共 iOS。值得注意的是,未來可能會添加對 iPhone X 等較舊設備和更早型號的支持。Fugu15 並不像 unc0ver 上的 Fugu14 那樣不受束縛。

觀看 Linus Henze 的直播

有興趣觀看的 Objective by the Sea 安全會議的完整視頻流以及 Henze 的演示可在 YouTube 上觀看:

由於在撰寫本文時,Fugu15 的發布日期尚不清楚,看來社區需要等待 iOS 15.x 越獄。但無論您是在等待適用於 iOS 15.0-15.1.1 的 Cheyote 版本,還是適用於 iOS 15.0-15.4.1 的 Fugu15 版本,該演示都足以讓您感覺偉大的事情即將到來。

iOS 15.4.1 上精湛的 Henze 越獄演示給您留下了深刻的印象嗎?請在下面的評論部分告訴我們。

發佈留言