獲取 Starlink 終端的漫長而艱難的道路

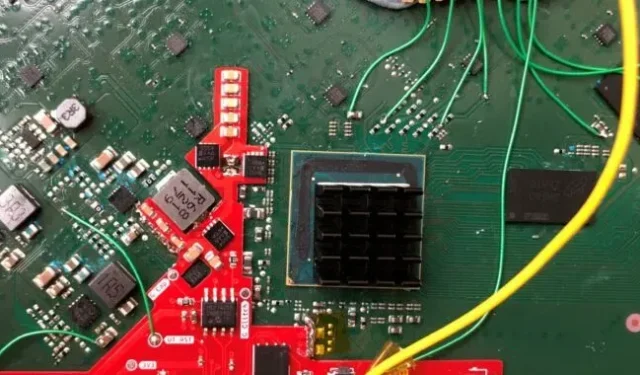

獲得對 Starlink 盤之一的 root 訪問權限需要一些很難獲得的東西:對板佈局的深入了解、eMMC 轉儲硬件和技能、對引導加載程序軟件的了解以及定制 PCB。但研究人員已經證明這是可能的。

比利時魯汶大學的研究人員在今年早些時候的 Black Hat 2022 上詳細介紹了他們如何能夠在 Starlink 用戶上執行任意代碼。終端(例如,碟子)通過電壓輸入使用特製的調製芯片。談話發生在八月份,但幻燈片和研究人員的存儲庫是最近的。

不存在直接威脅,並且漏洞已被披露和限制。雖然繞過簽名驗證允許研究人員“進一步檢查 Starlink 用戶終端和系統的網絡端”,但黑帽筆記中的幻燈片表明Starlink 是“一個設計良好的產品(從安全角度來看)” ”獲得根殼並不容易,也沒有造成明顯的橫向移動或升級。但是更新固件並將星鏈天線重新用於其他目的嗎?或許。

總結研究人員在黑客攻擊硬件時使用的許多方法和學科並不容易,但這裡是一個嘗試。在對主板進行徹底分析後,研究人員找到了讀取主板 eMMC 內存的斷點。重置固件進行分析後,他們發現向底層片上系統 (SoC) 引入錯誤電壓可能會在啟動期間更改一個重要變量:“開發登錄已啟用:是”。速度很慢,僅偶爾觸發,並且電壓操縱可能會導致許多其他錯誤,但它確實有效。

研究人員使用的調製芯片基於RaspberryPi RP2040 微控制器。與大多數 Raspberry Pi 硬件不同,如果您繼續這樣的旅程,您仍然可以訂購併接收 Pi 主芯片。您可以在研究人員博客上閱讀有關固件轉儲過程的更多信息。

發佈留言