安全研究人員為運行 iOS 15 和 macOS 12 的神經引擎設備發布了帶有讀寫核心的 PoC

安全研究員 @_simo36週五發布了一條推文,引起了相當多的關注,該推文似乎包含名為 WeightBufs 的漏洞利用鏈的概念驗證 (PoC),該漏洞利用鏈在 iOS 和 iPadOS 15 的某些版本中提供內核內存讀寫功能和macOS。12.

在推文中,@_simo36指向一個 GutHub 頁面,該頁面不僅包含有關該漏洞的所有信息,還包含他們在 POC2022 上進行的演示的幻燈片。

該漏洞本身似乎支持 Neural Engine 設備(A11 及更高版本)上所有版本的 iOS 和 iPadOS 15,但不支持 iOS 和 iPadOS 16;但 iOS 和 iPadOS 15.6 修復了沙箱逃逸,打破了用於破解 WeightBufs 的漏洞利用鏈。考慮到這一點,完整的漏洞利用鏈目前僅適用於 iOS 和 iPadOS 15.0-15.5 以及 macOS 12.0-12.4。

上述問題凸顯了當今影響越獄的主要問題之一,這就是方法如何變得比內核漏洞本身更重要。隨著 Apple 繼續強化 iPhone 和 iPad 的安全性,任何內核漏洞都無法越獄當前的 iOS 或 iPadOS 固件。因此,越獄開發人員需要額外的資源,例如繞過和沙箱逃逸,才能實現這一目標。導航所有這些機制的邏輯就是技術。

@_simo36 漏洞利用鏈至少利用了四個已向 Apple 報告的不同漏洞,其中包括:

- CVE-2022-32845:為 model.hwx 添加了簽名驗證繞過。

- CVE-2022-32948:DeCxt::FileIndexToWeight() 由於缺少數組索引檢查而讀取 OOB。

- CVE-2022-42805:由於整數溢出問題,ZinComputeProgramUpdateMutables() 可能會隨機讀取

- CVE-2022-32899:由於整數溢出問題,DeCxt::RasterizeScaleBiasData() 緩衝區不足。

@_simo36 目前表示,他們已經在以下設備和固件組合上成功測試了他們的漏洞利用鏈:

- 運行 iOS 15.5 的 iPhone 12 Pro(iPhone 13.3)

- 運行 iPadOS 15.5 的 iPad Pro (iPad 8,10)

- 運行 iOS 15.4.1 的 iPhone 11 Pro (iPhone 12.3)

- 運行 macOS 12.4 的 MacBook Air(10.1,帶 M1 芯片)

所以我們知道你們都在問一個緊迫的問題:“這可以用來越獄嗎?”這個問題的簡單答案是否定的,因為這只是一個更大的難題的一小部分,還有更多的工作將需要創建越獄並在最終用戶的設備上運行它。

然而,概念驗證是高超黑客的一個很好的例子,我們只能希望它能幫助更快地解決這個難題,因為幾個黑客團隊在後台工作,為 iOS 和 iPadOS 15 開發越獄。

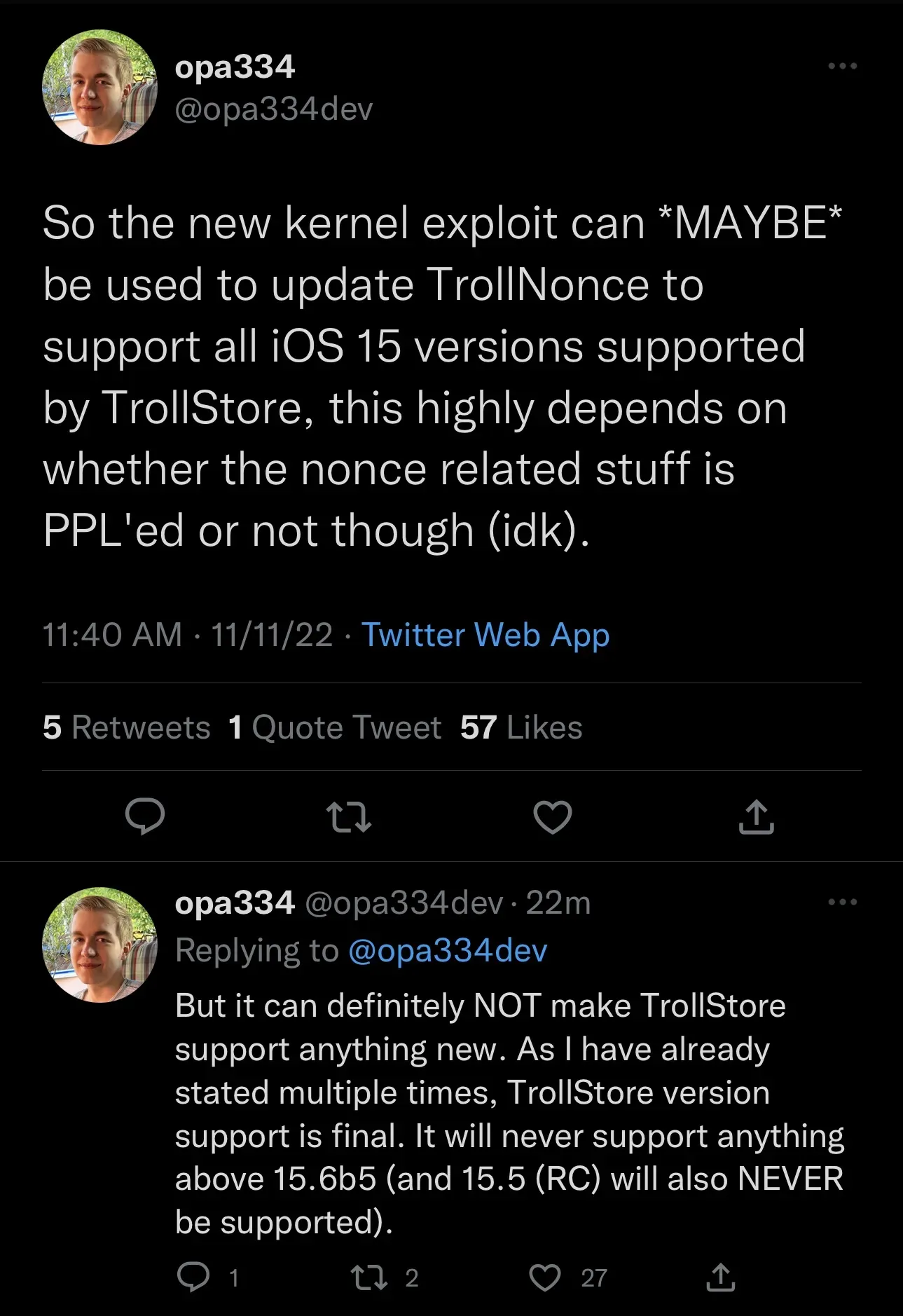

事實上,一些開發人員已經在尋找將其納入其項目的方法,例如 TrollStore 開發人員@opa334,他可以使用它來改進 TrollNonce。但值得注意的是,TrollStore 永遠不會支持比它已經支持的固件更新的任何內容:

您是否很高興看到新的漏洞利用鏈會變成什麼樣子?請在下面的評論部分告訴我們。

發佈留言