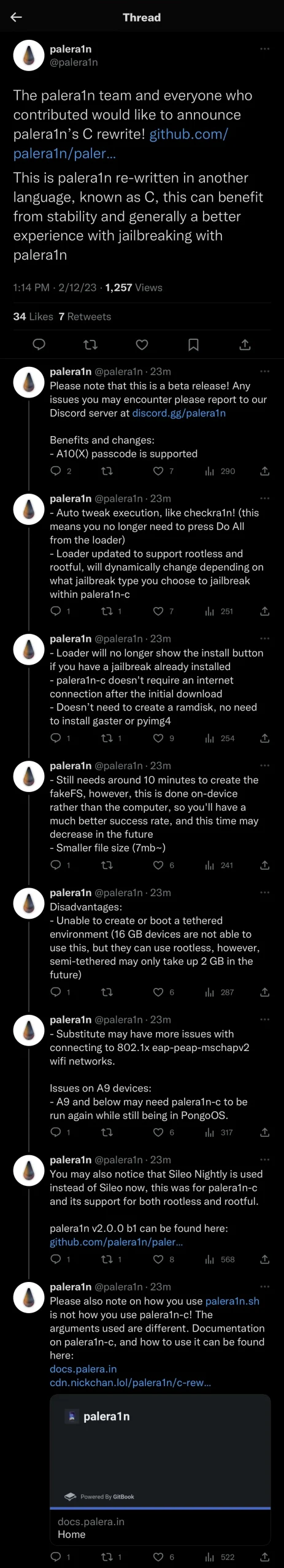

Palera1n 越獄在 2.0.0 beta 1 版本中用 C 重寫,進行了許多更改並改進了用戶界面

Palera1n 團隊於週日下午在 Twitter 上發布了一項重要公告,涉及一款基於 checkm8 bootrom 漏洞的越獄工具,適用於運行 iOS 15.x-16.3 的 A9-A11 芯片設備。

該公告基於使用 C 編程語言完全重寫的 Palera1n 黑客工具,團隊表示與之前的版本相比,該工具將提供更高的穩定性和更流暢的用戶體驗。

這個新版本被稱為 Palara1n v2.0.0 beta 1,可在單獨的專用 GitHub 頁面上獲取,並被視為公共測試版。考慮到這一點,錯誤是可以預料的,事實上,palera1n 團隊已經意識到他們在下面的變更日誌中描述的一些錯誤:

有益的改變:

– 支持 A10 和 A10X 芯片的手機上的密碼 – 自動輸入設置,如 checkra1n

– 現已刪除加載程序應用程序以支持無根越獄和 root 越獄方法 – 如果越獄,加載程序應用程序不再顯示安裝按鈕已安裝。– 初始下載後無需互聯網連接 – 無需創建 ramdask,這意味著您不再需要 gaster 或 pyimg4 – 創建 fakeFS 仍需要 10 分鐘,但情況並非如此。在設備上而不是在計算機上以提高成功率 – 文件大小更小

不利的變化:

– 沒有在系留環境中創建或啟動的選項(16gb 設備無法使用該環境,但可以使用非 root 方法) – 更換連接到 802.1x Wi-Fi 網絡 esp-peap-mschapv2 時可能會遇到更多問題 – A9 設備那些擁有芯片及更舊版本的用戶可能需要在 PongoOS 中重新運行 Palera1n-c。

另一個值得注意的變化:

現在使用 Sileo Nightly 代替 Sileo。Sileo Nightly 是 Sileo 的不同版本,每晚都會從 Sileo 團隊接收更新。由於每晚更新,該版本被認為不如傳統的 Sileo 穩定,但是,它具有更高級的更改以支持最新越獄工具的最新更改。Sileo Nightly 支持 Palera1n 的非 root 和 root 版本。

Palera1n團隊明確表示,使用palera1n.sh的步驟與使用palera1n-c的步驟不同。有關嘗試使用 Palera1n-c 時要使用哪些參數的信息,請參見 GitHub 頁面。

據我們所知,Palara1n-c 是讓 Palera1n 越獄對公眾更加友好的下一步,雖然它不僅充滿了改進,而且還存在錯誤,但未來的更新最終將解決這些問題。

最新版本的palera1n-c可以從項目的GitHub存儲庫獲取。請注意,palera1n 越獄不會也永遠不會支持比 iPhone X 更新的設備。

計劃嘗試最新的 Palera1n 越獄嗎?請務必在下面的評論部分告訴我們。

發佈留言