ElleKit 開發人員表示 iOS 17.0 的調整注入已基本準備就緒,待核心利用和使用者空間 PAC 繞過

就在上週,我們分享了一個令人難以置信的消息:ElleKit調整注入開發人員 @eveiynee 使用內核檔案描述符 ( kfd ) 漏洞和 TrollStore 利用的 CoreTrust 漏洞成功實現了真正的 SpringBoard 調整注入。

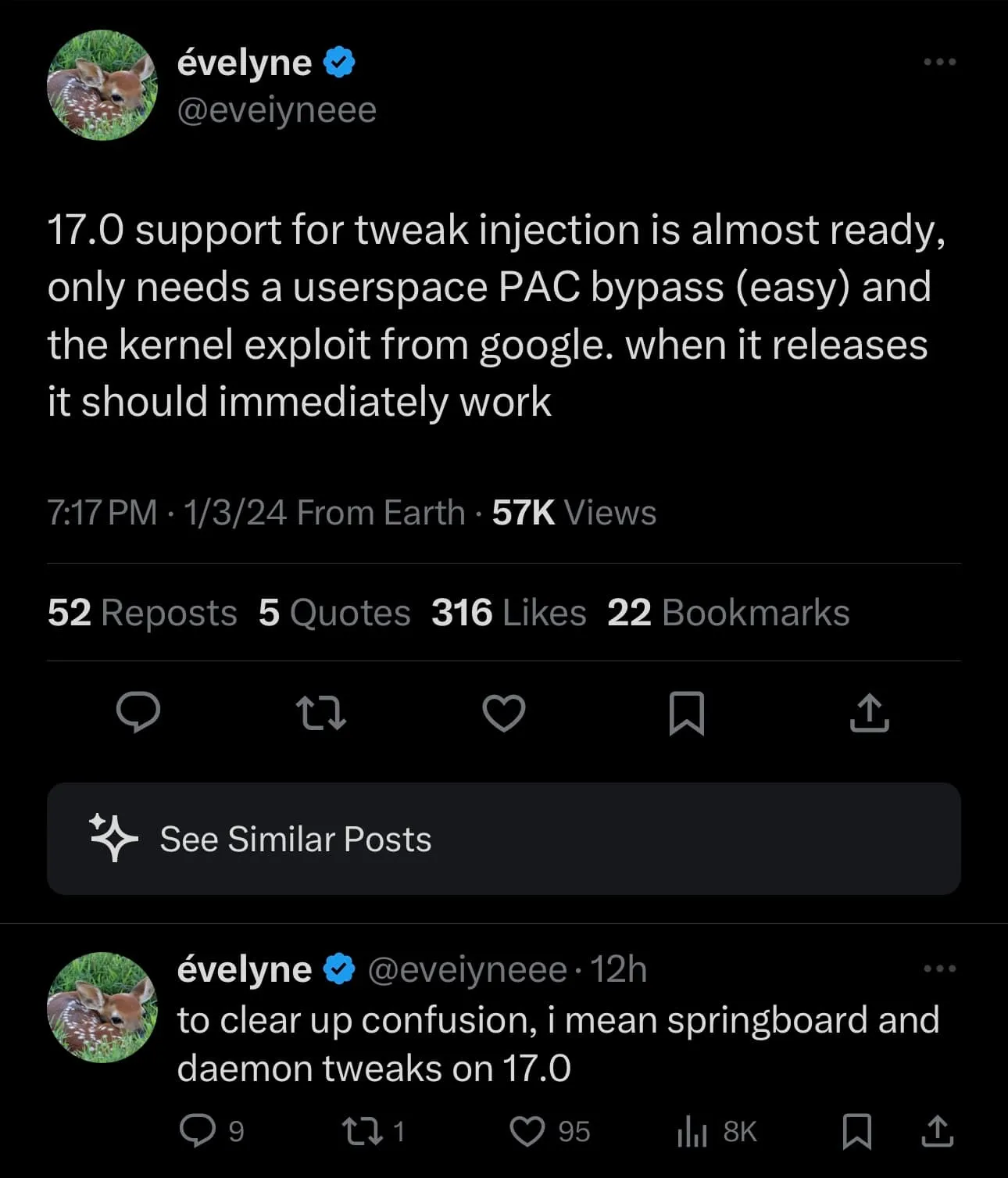

但本週,同一位開發者在 X(以前稱為 Twitter)上分享了他們如何接近完成對 iOS 和 iPadOS 17.0 的調整注入支援。

引用這篇文章,完成 iOS 和 iPadOS 17.0 調整注入將需要用戶空間 PAC 繞過(開發人員聲稱這很容易),以及預期的內核漏洞,Google Project Zero 預計將在不久的將來發布有關該漏洞的文章。

由於引導程式軟體的最新進展,這種調整注入方法不需要越獄即可使用,現在可以安裝某些越獄調整來運行並影響應用程式和 SpringBoard,僅使用內核漏洞和 CoreTrust 錯誤(支援最高至 iOS)和iPadOS 17.0)。

值得注意的是,雖然需要繞過安全頁表監視器(SPTM)才能對 iOS 和 iPadOS 17 進行越獄,但使用 @eveiyneee 的方法運行調整注入不需要 SPTM 繞過。

然而,需要注意的是,在未越獄的設備上部署調整注入的安全性仍然未知。包括Dopamine和TrollStore開發人員 Lars Fröder (@opa334dev) 在內的一些開發人員建議使用者在使用這些引導程式時面臨裝置循環引導的風險。

這些引導和調整注入開發人員正在他們的平台中建立什麼樣的引導循環緩解功能還有待觀察,但考慮到與引導循環相關的風險,通常建議注意這些警告,直到這些擔憂可以被拋在一邊。

無論如何,看到我們正在見證的各種概念驗證仍然特別令人著迷,因為它揭示了 CoreTrust 漏洞在傳統永久簽名用途之外的真正威力。

您很高興看到這列火車帶我們去哪裡嗎?請在下面的評論部分告訴我們。

發佈留言