PSA:別再問 Palera1n 是否會支持 iPhone X 以外的任何新產品,它不會。

如果您最近關注過越獄社區,您很可能從未聽說過 Palera1n。這些天來這是一件大事。

Palera1n 實際上是唯一適用於 iOS 或 iPadOS 15.2 及更高版本的公共越獄工具,但有一個警告:它僅支持配備 A9-A11 芯片的手機上的這些固件版本。

雖然這對於許多想要越獄的人來說是一個主要障礙,但考慮到上述設備的年齡已經開始顯現,這一點永遠不會改變,因為 Palera1n 使用 checkm8 引導加載程序硬件漏洞來實現越獄。

那麼checkm8是什麼?我們在 2019 年 9 月宣布它時向讀者介紹了它,從那時起它就一直是現代越獄的焦點。

由於 checkm8 是一個硬件 bootrom 漏洞,因此它物理上存在於所有 A5-A11 芯片中,並且 Apple 無法通過軟件更新進行修補。蘋果修復該漏洞的唯一方法是召回所有 A5-A11 設備並在其中安裝更新的芯片,但這對公司來說成本太高,即使這樣做,許多人也會保留他們的易受攻擊的設備。越獄。

正是由於這個原因,在 iOS 12 時代用於創建 checkra1n 的相同漏洞很容易更新為支持 iOS 和 iPadOS 13 和 14。雖然 checkra1n 團隊不再積極維護他們的工具,但 Palera1n 已經出現了。在 iOS 和 iPadOS 15 和 16 中取代它。

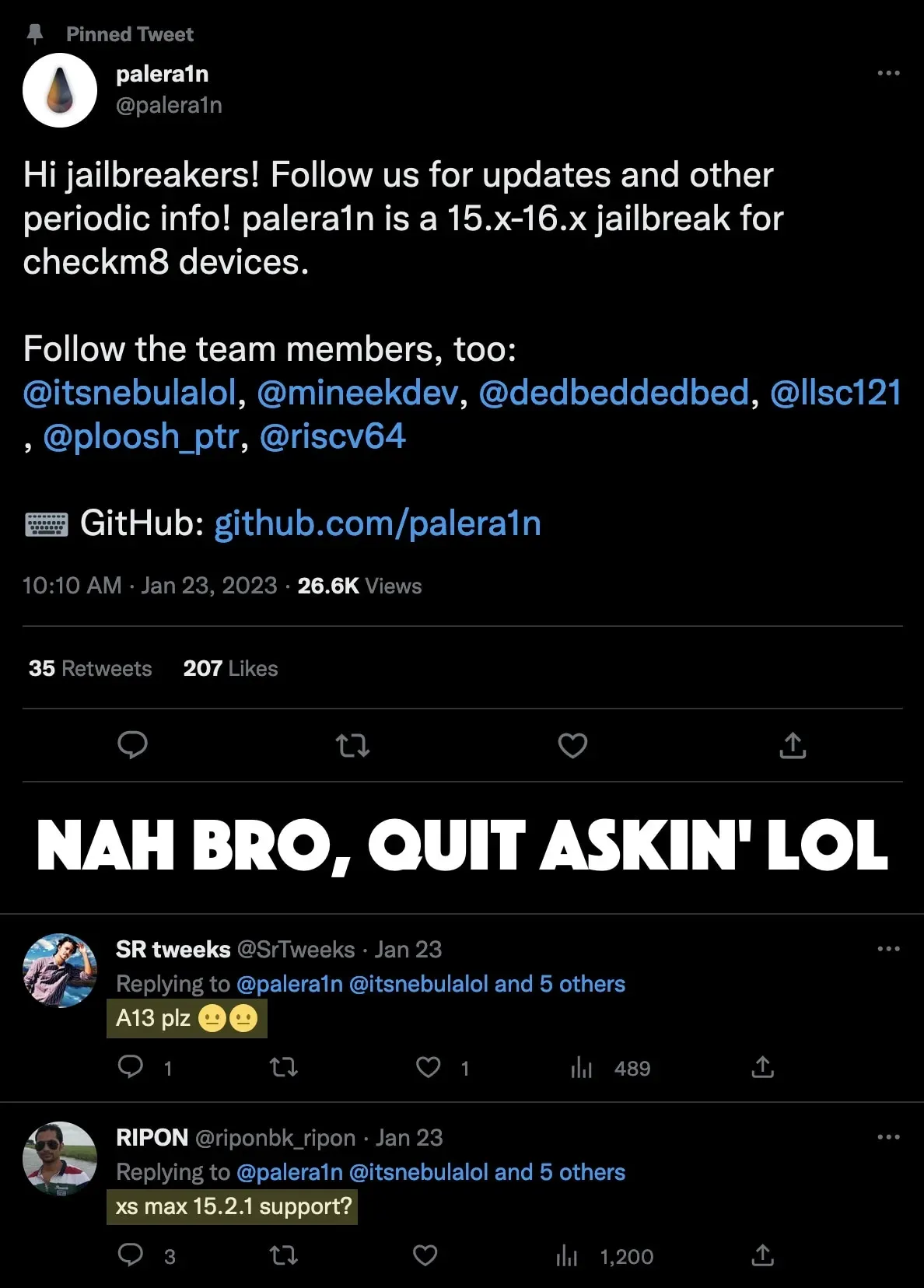

但真正讓我們在 Palera1n 團隊的推文回應中脫穎而出的一件事是,關於該工具何時添加對 A12 和更新芯片的設備的支持的問題層出不窮,不用說,這個問題的答案是非常堅定從來沒有。

這些問題並非 Twitter 獨有 – 不幸的是,您也可以在 Reddit 上找到它們。

您會看到,iPhone XR 及更新版本配備了 A12 及更新版本的芯片,不易受到 checkm8 引導加載程序漏洞的攻擊。不幸的是,這些設備上的漏洞已完全修補,因此無法添加支持。這將需要針對新的 Apple 芯片使用全新的 bootrom 漏洞利用,而這種情況極為罕見 – 我們通常每十年左右才會看到一次新的 bootrom 漏洞利用,因此它們絕對不會像其他一些漏洞利用那樣長在樹上蘋果很容易修復。

相反,在較新的硬件上實現越獄不僅需要支持所有預期固件版本的內核漏洞,還需要各種方法來繞過 Apple 最新硬件和軟件中的安全措施,包括但不限於繞過指針身份驗證代碼 (PAC)。和頁面保護層 (PPL) 旁路,它還必須支持每個預期的固件版本。因此您可以很快看到哪裡資源密集。

不幸的是,蘋果最新的硬件和軟件安全措施使得在運行 iOS 或 iPadOS 15.2 以上版本的新設備上越獄變得更加困難,因此除非有人投入必要的時間並使用有價值的方法,就像上面討論的那樣如果有可能的話,如果沒有像另一個 bootrom 漏洞那樣的神奇靈丹妙藥,新設備的越獄就不太可能實現。

創建越獄所需的大量工作以及當蘋果在短短幾天或幾週內發佈軟件更新來修復它時似乎帶來的低迴報實際上正在耗盡黑客的動力和士氣。這一點,結合上面討論的問題,解釋了為什麼我們還沒有看到適用於 iOS 和 iPadOS 15.2 及更高版本的全設備越獄工具。相反,我們只有 Palera1n,它只支持很少有人經常用作日常驅動程序的舊設備。那些運行 iOS 和 iPadOS 15.2 之前版本固件的用戶還有其他選擇,例如 XinaA15。

考慮到這些問題,看看社區的走向將會很有趣。

發佈留言