開發人員演示了一種對 Fugu15 越獄進行調整的工作方法

Linus Henze 針對運行 iOS 和 iPadOS 15.0-15.4.1 的 arm64e 設備的 Fugu15 越獄於去年 10 月首次宣布並演示,但它主要針對開發人員,因為沒有額外的設置來使其用戶友好。

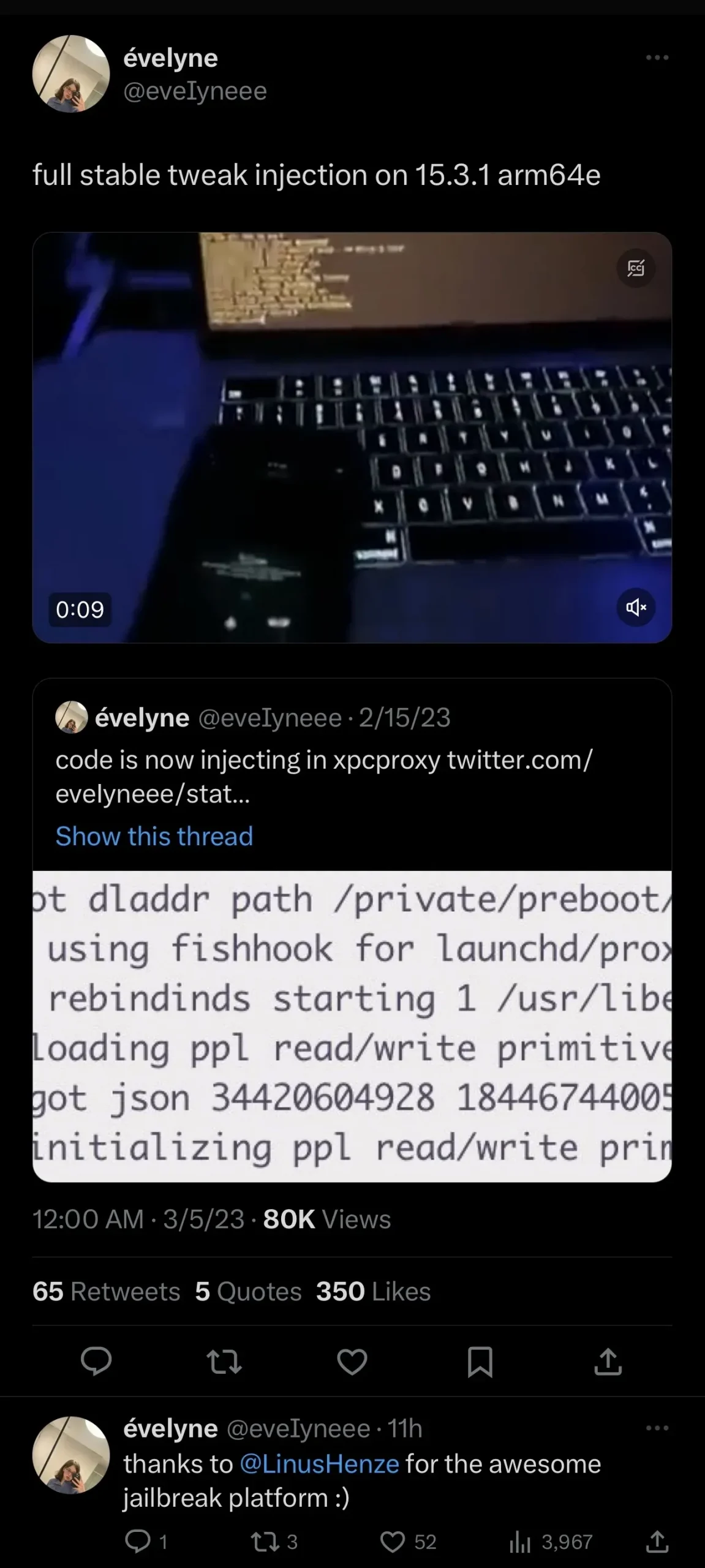

但 iOS 開發人員 @evelyneee 似乎有一個解決方案,即他們稱之為 ElleKit 的工作偏好注入方法,該方法似乎是一種完全開源且基於 Swift 的偏好注入方法,可與 Substitute 和 libhooker 相媲美。

在周日發布的推文中 ,@evelyneee 表示,該調整注入在Linus Henze 的越獄平台上運行良好,該平台引用了Fugu15,也可以應用於Fugu15 最近發布的基於ra1ncloud 的越獄,該平台提供了更加用戶友好的界面。

在有關該推文的一些其他問題中,@evelyneee 表示,雖然越獄設置和存儲庫應該針對非 root 動態進行更新,但 ElleKit 已經基本正常工作。這似乎表明 ElleKit 可以作為自定義注入方法部署在 Fugu15 上,如果需要的話甚至可以部署在 ra1ncloud 上。

ElleKit 尚未得到系統範圍的支持,也不支持 C 函數攔截,但這些都是小錯誤,最終可能會隨著項目的進展而得到修復。

值得一提的一個重要警告是,已知在使用 Fugu15(即版本 15.3.1)越獄時,某些版本的 iOS 或 iPadOS 15 中會導致恐慌的 Wi-Fi 相關問題仍然存在。

儘管有上述警告,但有效的調整注入方法是朝著正確方向邁出的重要一步,因為一直使用最低固件的人們仍在等待公開可用的越獄解決方案。

Fugu15 和 ra1ncloud 越獄 Fugu15 支持 iOS 和 iPadOS 15.0-15.4.1 設備,即 iPhone XS 及更新版本。

雖然以開發者為中心的 XinaA15 越獄也適用於 iPhone XS 及更新版本,但相比之下,它僅支持 iOS 和 iPadOS 15.0-15.1.1。那些在任何版本的 iOS 或 iPadOS 15 上使用 iPhone X 或更早版本的用戶可以使用基於 checkm8 bootrom 漏洞的 Palera1n 越獄工具。

您對 Fugu15 越獄以及基於它的其他越獄實施調整的工作方法的影響感到興奮嗎?請務必在下面的評論部分告訴我們。

發佈留言