Kok3shi 開發者推出 Ayakurume,這是另一款基於 Checkm8 的 iOS 15 越獄工具

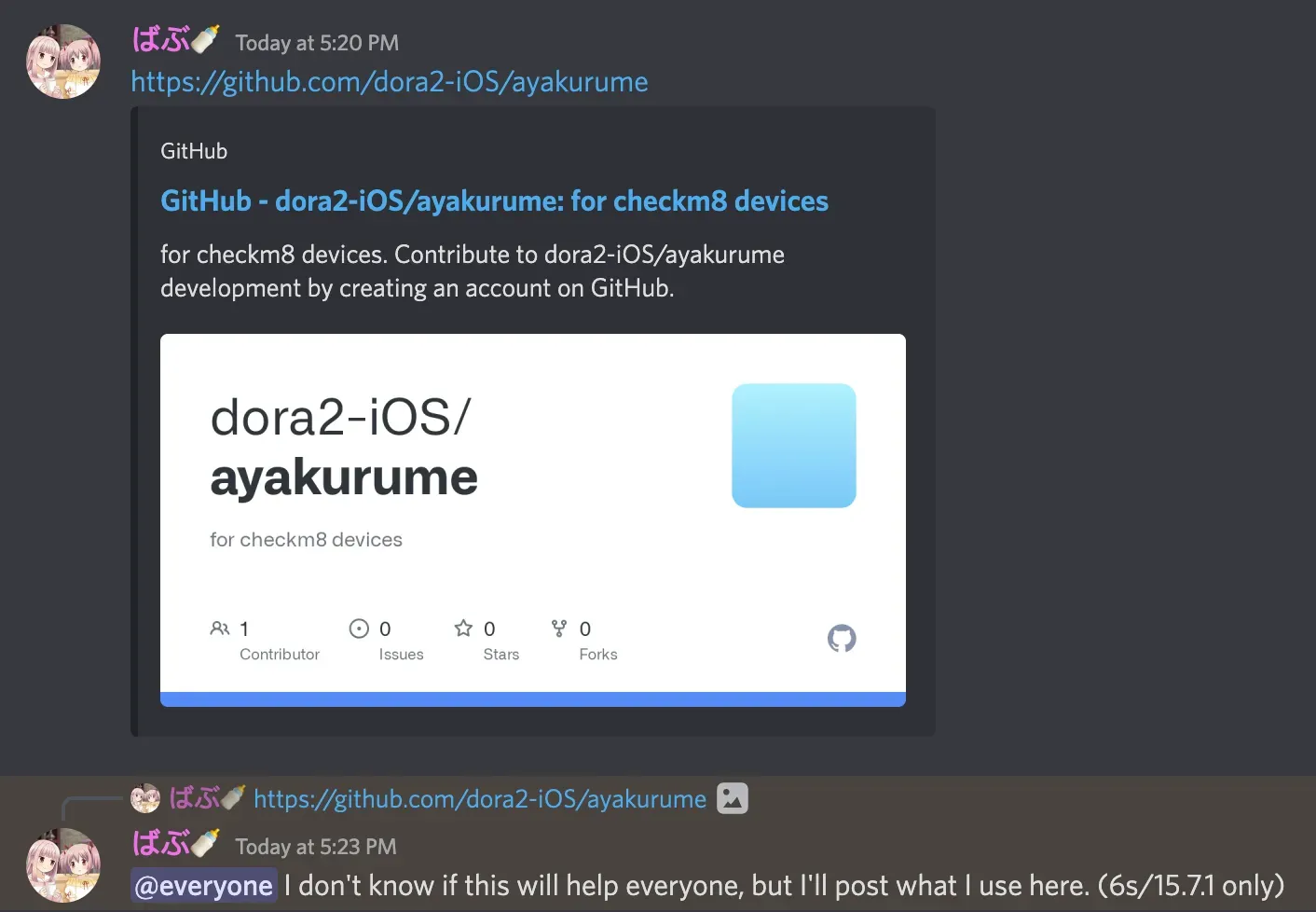

Sakura 開發團隊成員@dora2ios可能因參與 kok3shi 越獄的開發而聞名,他發布了一款面向開發人員的新越獄工具,名為 ayakurume,適用於 iOS 15,該工具使用與古老的越獄工具相同的 checkm8 bootrom 硬件漏洞。檢查ra1n。

根據該項目的 GitHub 頁面(使用谷歌翻譯翻譯成英文),ayakurum 目前僅支持運行 iOS 15.7.1 的 iPhone 6s(特別是 iPhone 8.1/N71AP 型號),但由於該項目正在開發中,我們只能推測可能有be 計劃將來支持其他 checkm8 兼容設備和固件組合。

GitHub 頁面指出,越獄使用帶有 Sileo 包管理器的 Procursus 引導加載程序,並要求設備具有 32 GB 或更多內存,並且還需要 5 GB 可用空間,因為越獄會復制 rootFS。

複製的根文件系統(開發人員稱為 fakefs)允許讀寫訪問。

ayakuruke越獄工具加入Palera1n,成為iOS 15第二個基於checkm8的公共越獄工具,但值得注意的是,Palera1n支持更多設備和ROM的組合,甚至支持在iOS 15.3.5及以下版本上註入調整。

有趣的是,ayakurume GitHub 頁面還提到了對實施調整的支持,儘管支持更新的固件。

安全研究員 Linus Henze 今天發布了針對運行 iOS 15.0-15.4.1 的 arm64e 設備(A12 及更高版本)的 Fugu15 越獄,因此看到 @dora2ios 發布 ayakurume 很有趣。

由於 ayakurume 是為開發人員設計的,因此不建議普通用戶安裝。相反,那些等待 iOS 和 iPadOS 15 越獄發布的人應該繼續等待盡可能低的固件,並感到欣慰的是,一系列以開發人員為中心的 iOS 和 iPadOS 15 越獄發布可能會讓我們更接近這一事實。為所有用戶提供全面越獄。

你是否很高興看到另一位越獄開發者對 iOS 15 越獄進行修改?請務必在下面的評論部分告訴我們。

發佈留言