Розробник ElleKit каже, що ін’єкція налаштування для iOS 17.0 майже готова, очікується експлойт ядра та обхід PAC у просторі користувача

Лише минулого тижня ми поділилися неймовірною новиною про те, що розробник ін’єкції налаштувань ElleKit @eveiynee успішно досяг справжнього ін’єкції налаштувань SpringBoard за допомогою експлойта дескриптора файлу ядра ( kfd ) і помилки CoreTrust, використаної TrollStore.

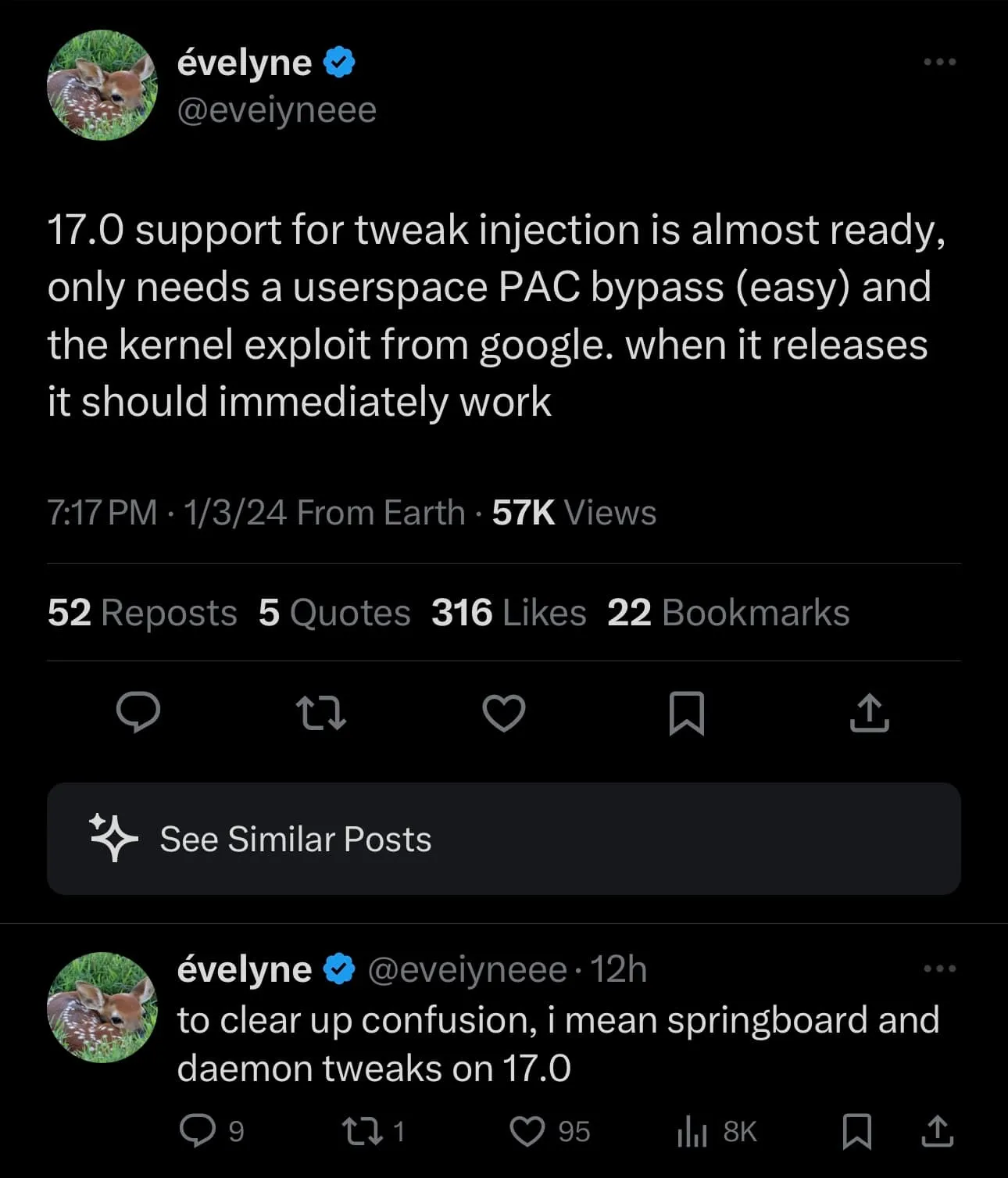

Але цього тижня той самий розробник звернувся до X (раніше Twitter), щоб поділитися тим, як вони майже завершили підтримку ін’єкції налаштувань для iOS і iPadOS 17.0.

Цитуючи публікацію, завершення ін’єкції налаштувань iOS і iPadOS 17.0 вимагатиме обходу PAC у користувацькому просторі (що, як стверджує розробник, буде легким), а також очікуваний експлойт ядра, про який Google Project Zero, як очікується, опублікує опис найближчим часом.

Завдяки останнім досягненням у програмному забезпеченні початкового завантаження , цей метод ін’єкції налаштувань не потребує використання джейлбрейка, а певні твікі джейлбрейка тепер можна встановити для запуску та впливу як на програми, так і на SpringBoard, використовуючи лише експлойт ядра та помилку CoreTrust (підтримується до iOS). і iPadOS 17.0).

Варто зазначити, що в той час як обхід Secure Page Table Monitor (SPTM) потрібен для створення джейлбрейка для iOS і iPadOS 17, обхід SPTM не потрібен для запуску ін’єкції налаштування за допомогою методу @eveiyneee.

Однак варто застереження: досі невідомо, наскільки безпечно розгортати ін’єкцію налаштувань на пристрої без джейлбрейку. Деякі розробники, включно з розробником Dopamine і TrollStore Ларсом Фредером (@opa334dev), припустили, що під час використання цих завантажувальних систем користувачі ризикують зациклюватися на завантаженні пристрою.

Залишається з’ясувати, які функції пом’якшення циклів завантаження ці розробники завантажувальних програм і ін’єкцій налаштувань вбудовують у свої платформи, але враховуючи ризики, пов’язані з циклами завантаження, загалом доцільно прислухатися до цих попереджень, доки ці хвилювання не можна буде відкинути.

У будь-якому випадку, все ще особливо захоплююче бачити види підтвердження концепцій, свідками яких ми є, оскільки це показує, наскільки потужною насправді є помилка CoreTrust поза традиційним використанням постійного підпису.

Ви раді побачити, куди цей поїзд приведе нас? Повідомте нас у розділі коментарів нижче.

Залишити відповідь