Security Researcher випускає PoC з ядром R/W для пристроїв Neural Engine під керуванням iOS 15 і macOS 12

Дослідник безпеки @_simo36 звернув чимало голов, опублікувавши твіт у п’ятницю, який, здається, містить доказ концепції (PoC) для ланцюжка експлойтів під назвою WeightBufs, який забезпечує можливості читання та запису пам’яті ядра в деяких версіях iOS і iPadOS 15. і macOS. 12.

У твіті @_simo36 вказує на сторінку GutHub , яка містить не лише всю інформацію про експлойт, а й слайди для презентації, яку вони провели на POC2022.

Сам експлойт, здається, підтримує всі версії iOS і iPadOS 15 на пристроях Neural Engine (A11 і пізніші), але не підтримує iOS і iPadOS 16; але в iOS і iPadOS 15.6 виправлено вихід із пісочниці, який порушує ланцюжок експлойтів, використовуваних для злому WeightBufs. З огляду на це, повний ланцюжок експлойтів наразі доступний лише для iOS і iPadOS 15.0-15.5 і macOS 12.0-12.4.

Наведена вище проблема висвітлює одну з головних проблем, які сьогодні впливають на джейлбрейк, а саме те, як методи стали важливішими за самі експлойти ядра. Жоден експлойт ядра не зробить джейлбрейка поточної мікропрограми iOS або iPadOS, оскільки Apple продовжує посилювати захист iPhone і iPad. Через це розробникам джейлбрейків потрібні додаткові ресурси, такі як обхід і вихід із пісочниці, щоб досягти цього. Логіка навігації через усі ці механізми є технікою.

Ланцюжок експлойтів @_simo36 використовує щонайменше чотири різні вразливості, про які вже було повідомлено в Apple, зокрема такі:

- CVE-2022-32845: додано обхід перевірки підпису для model.hwx.

- CVE-2022-32948: DeCxt::FileIndexToWeight() Читання OOB через відсутність перевірки індексу масиву.

- CVE-2022-42805: випадкове читання ZinComputeProgramUpdateMutables() можливе через проблему переповнення цілого числа

- CVE-2022-32899: DeCxt::RasterizeScaleBiasData() Буфер недоповнений через проблему переповнення цілого числа.

Наразі @_simo36 повідомляє, що вони успішно протестували свій ланцюжок експлойтів на наступних комбінаціях пристроїв і мікропрограм:

- iPhone 12 Pro (iPhone 13.3) під керуванням iOS 15.5

- iPad Pro (iPad 8,10) під керуванням iPadOS 15.5

- iPhone 11 Pro (iPhone 12.3) під керуванням iOS 15.4.1

- MacBook Air (10.1 з чіпом M1) під керуванням macOS 12.4

Тож ми знаємо, що ви всі задаєте гостре питання: «Чи можна використати це, щоб втекти з в’язниці?» І проста відповідь на це питання буде «ні», тому що це лише одна частина більшої головоломки, і ще багато роботи. потрібно буде створити джейлбрейк і запустити його на пристроях кінцевих користувачів.

Проте доказ концепції є чудовим прикладом майстерного злому, і ми можемо лише сподіватися, що він допоможе вирішити головоломку швидше, оскільки кілька команд хакерів працюють у фоновому режимі над розробкою джейлбрейків для iOS і iPadOS 15.

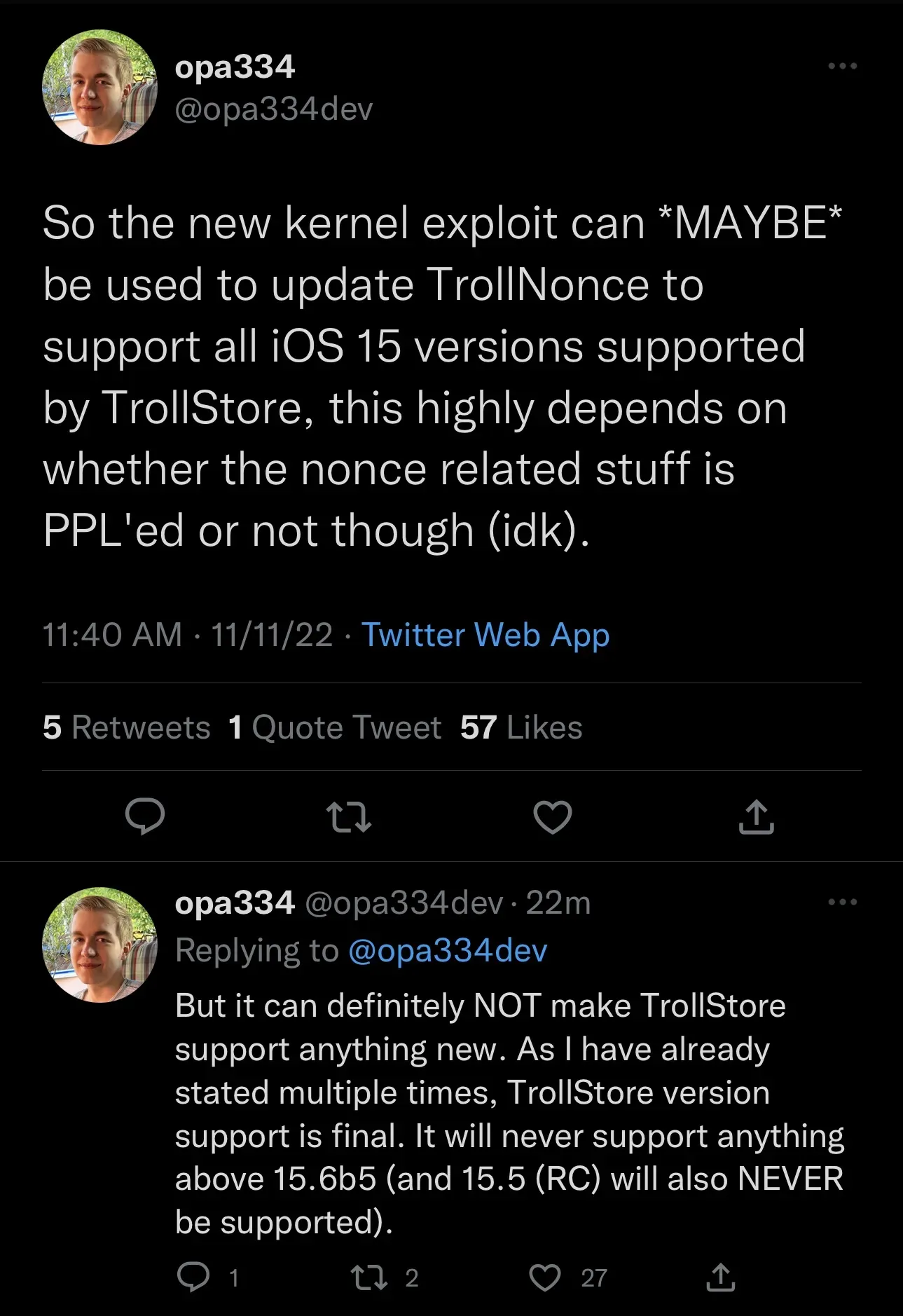

Фактично, деякі розробники вже шукають способи включити його у свої проекти, як-от розробник TrollStore @opa334, який міг би використати його для покращення TrollNonce. Але варто зазначити, що TrollStore ніколи не підтримуватиме нічого новішого, ніж прошивка, яку він уже підтримує:

Ви раді побачити, що стане з новим ланцюжком експлойтів? Повідомте нам у розділі коментарів нижче.

Залишити відповідь