Misaka v8.1.2 führt einen Fix für AT&T-Kunden ein, die aufgrund der Filterung nicht auf die App zugreifen konnten

Die Misaka- Paketmanager-App für MacDirtyCow und durch Exploits im Kernel File Descriptor (KFD) anfällige Mobiltelefone hat am Dienstag ein weiteres Update erhalten, das das Projekt dieses Mal auf Version 8.1.2 bringt.

Der leitende Entwickler von Misaka, @straight_tamago, kündigte das neueste Misaka-Update erstmals über einen Beitrag an, der auf

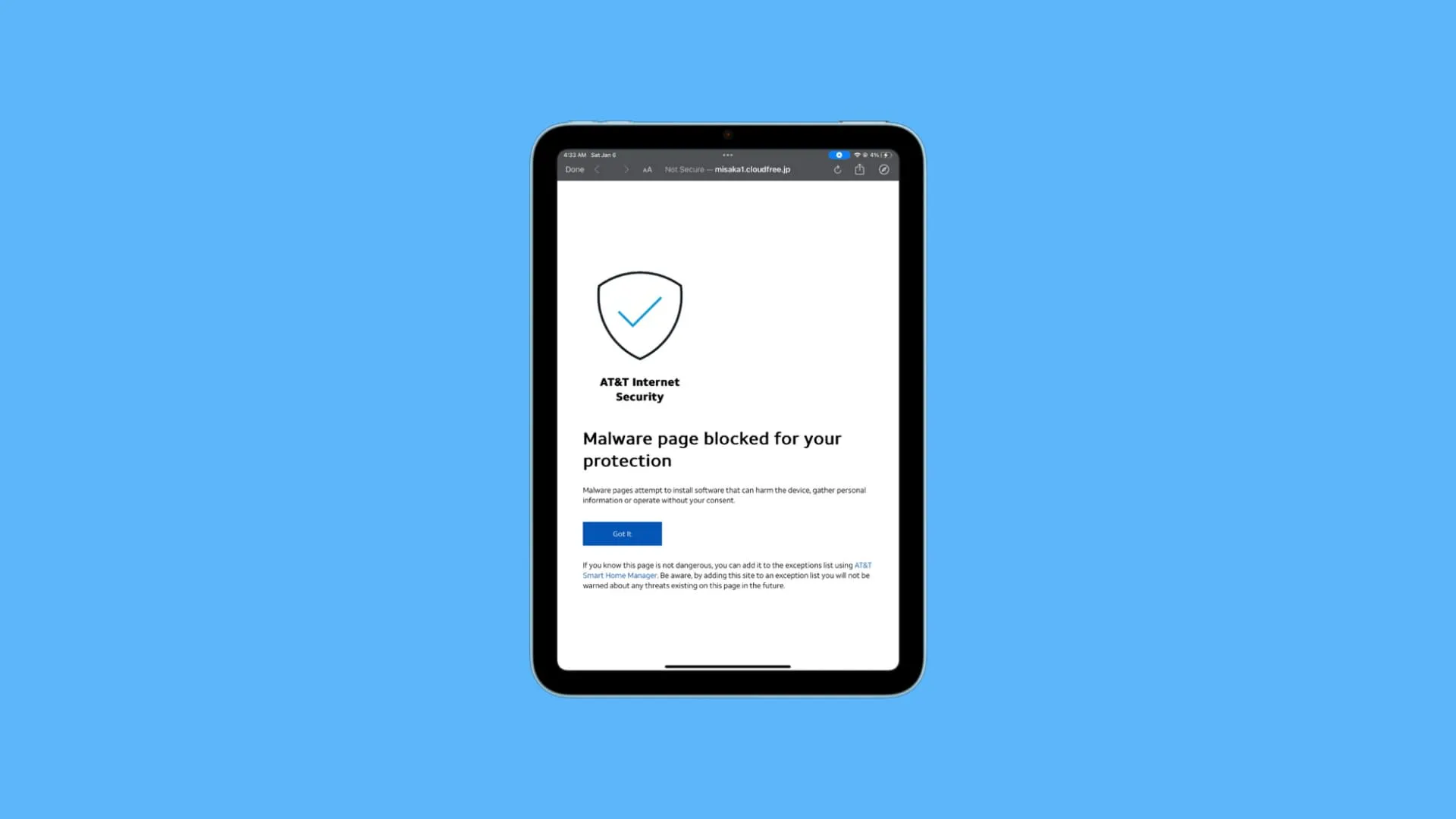

Was genau meinen wir damit? Nun, laut @straight_tamago erhielten AT&T-Kunden eine unangenehme Nachricht, als sie versuchten, Misaka zu verwenden. Wie sich herausstellt, ist AT&T kein Freund von iPhone-Hacks und -Anpassungen:

Das Netzwerk von AT&T kennzeichnet Misaka fälschlicherweise als Malware. Das neueste Update sollte dies beheben.

Das neueste Update sollte verhindern, dass Misaka-Benutzer das obige Popup sehen, sodass sie die App wie gewohnt weiter verwenden können.

Um es klarzustellen: Misaka ist nicht die Malware, als die sie in den Pop-up-Anzeigen von AT&T dargestellt wird. Da es sich jedoch um ein Hack-basiertes Dienstprogramm handelt, ist es verständlich, warum das System von AT&T es möglicherweise als solches kennzeichnet. Wir haben bereits gesehen, dass ähnliche Anti-Malware-Popups auch absolut sichere Jailbreak- Tools betreffen, es besteht also kein Grund zur Beunruhigung.

Wenn Sie Misaka noch nicht verwenden, können Sie es mithilfe einer der folgenden Schritt-für-Schritt-Anleitungen installieren:

- So installieren Sie den Misaka-Paketmanager mit TrollStore

- So installieren Sie den Misaka-Paketmanager mit Sideloadly

Mit Misaka können Sie Hacks und Add-ons installieren, die den MacDirtyCow- Bug für iOS & iPadOS 15.0-16.1.2 und den kfd- Bug für iOS & iPadOS 16.0-16.6.1 ausnutzen. Misaka ist auch eine beliebte Installationsmethode für TrollStore 2 und unterstützt JavaScript-Hacks auf iOS und iPadOS 17 sowie tvOS-basierte Hacks über MacDirtyCow.

Nutzen Sie bereits die neueste Version von Misaka? Teilen Sie uns dies unbedingt im Kommentarbereich unten mit.

Schreibe einen Kommentar