6 correcciones para eliminar el virus Gmera Trojan Mac de Mac

Los investigadores han descubierto «Gmera Trojan Mac», un troyano que se dirige a los comerciantes de criptomonedas que utilizan Apple Mac. El malware infecta a los usuarios imitando sitios web autorizados con un dominio y una interfaz de usuario similares para engañar a los usuarios desprevenidos para que los visiten.

Según ESET, los investigadores de la empresa de ciberseguridad ESET descubrieron malware que puede robar datos utilizando «cookies de navegador, billeteras criptográficas y capturas de pantalla».

¿Qué es el troyano Gmera para Mac y cómo funciona?

GMERA es un malware malicioso que se hace pasar por Stockfolio, una herramienta comercial legal para los usuarios de Apple Mac. Según la investigación, existen dos variedades de este malware, una de las cuales ha sido identificada como troyano. El primero se conoce como MacOS.GMERA.A y el segundo se conoce como Trojan. macOS.GMERA.B.

Los ciberdelincuentes a menudo usan GMERA para robar datos y subirlos a un sitio web que controlan. Elimine GMERA lo antes posible para evitar cualquier daño causado por esta infección.

Tipos

Trojan.MacOS.MERA.A

El troyano Gmer Mac es un personaje ficticio. macOS.MERA. La información del usuario, como nombres de usuario, direcciones IP, aplicaciones en la carpeta Aplicaciones y archivos en los directorios /Documentos y /Escritorio se recopilan en la muestra.

- También captura la fecha de instalación del sistema operativo, gráficos y muestra información, información inalámbrica y capturas de pantalla.

- Envía información a un servidor administrado por ciberdelincuentes.

- Los datos/detalles robados pueden contener información confidencial utilizada para ganar dinero de varias maneras.

- La obtención de información personal puede dar lugar a violaciones de la privacidad, robo de identidad, pérdidas financieras y otros problemas.

Trojan.MacOS.GMERA.B

La variante Trojan.MacOS.GMERA.B (Gmera Trojan Mac) recopila información como el nombre de usuario y la dirección IP de la víctima, así como otros archivos.

- Uno sirve como un «mecanismo de persistencia», lo que permite que GMERA continúe ejecutándose incluso después de reiniciar el sistema, reiniciar, cerrar sesión, etc.

- Una vez que se inicia, el software como GMERA se esconde detrás de la aplicación comercial Stockfolio real y se ejecuta en segundo plano.

- Tome medidas inmediatas para deshacerse de la infección.

Laboral

Los operadores de Gmera Trojan Mac imitan sitios web legítimos para distribuir malware. Estos sitios web son sorprendentemente idénticos y parecen genuinos para el ojo inexperto.

Aunque los investigadores no tenían idea de dónde se estaba propagando el malware, Kattana advirtió a los usuarios sobre un servicio de suplantación de identidad malicioso que los atraía para que descargaran el troyano.

Sin embargo, los investigadores no pudieron vincular la campaña con el malware GMERA. Según los investigadores, la infección también se propagó a través de troyanos.

Síntomas

Los troyanos están diseñados para infiltrarse en la computadora de la víctima y pasar desapercibidos, por lo que no hay signos evidentes en la PC infectada. Los archivos adjuntos de correo electrónico infectados, el marketing web fraudulento, la ingeniería social y los ataques de software son variantes maliciosas de las aplicaciones legítimas de Stockfolio.

Fuente de infección

En sus últimos ataques, se descubrió que los desarrolladores del virus GMERA utilizaron una versión maliciosa de la aplicación real de comercio de bitcoins Kattana.

- Los creadores del malware GMERA convirtieron el Kattana actual en malware.

- También desarrollaron páginas web para malware de comercio de criptomonedas para usuarios de Apple Mac.

- Lo más probable es que los operadores contactaran personalmente a sus víctimas previstas y las convencieran de que instalaran malware.

- Las cookies del navegador, el historial de navegación y las contraseñas de la billetera de criptomonedas fueron robadas utilizando shells inversos.

Pasos para eliminar el troyano Gmera Mac

1. Eliminar archivos y carpetas asociados con el troyano Gmera Mac

- Haga clic en el icono del Finder en la barra de menú. Seleccione «Ir» y luego «Ir a la carpeta…».

- Busque archivos sospechosos y no confiables creados por malware en la carpeta /Library/LaunchAgents.

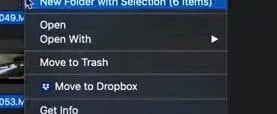

- Encuentre todos los archivos descargados recientemente en la carpeta Launch Agent y muévalos a la carpeta Papelera.

- “myppes.download.plist”, “mykotlerino.Itvbit.plist”, “installmac.AppRemoval.plist”, “kuklorest.update.plist”, etc. son algunos ejemplos de archivos creados por un secuestrador de navegador o adware.

- Detección y eliminación de archivos de adware en la carpeta de soporte “/Library/Application”.

- Ingrese «/Library/Application Support» en el panel «Ir a la carpeta…».

- Busque directorios sospechosos agregados recientemente en la carpeta Soporte de aplicaciones.

- Si encuentra alguno de ellos, como «NicePlayer» o «MPlayerX», muévalos a la carpeta Papelera.

- Busque en la carpeta /Library/LaunchAgent los archivos creados por malware.

- Si encuentra algún archivo sospechoso, debe encontrarlo y moverlo a la carpeta Papelera.

- Busque en la carpeta /Library/LaunchDaemons los archivos creados por malware.

- En el campo Navegar a la carpeta, ingrese /Librería/LaunchDaemons.

- Busque en la carpeta «LaunchDaemons» recién abierta cualquier archivo sospechoso que se haya agregado recientemente y muévalo a la carpeta «Papelera».

2. Eliminar Gmera de los navegadores de Internet

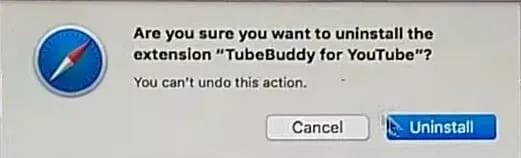

Elimina extensiones dudosas y maliciosas de Safari.

- Abra el navegador “Safari” desde la “Barra de menú”. Seleccione «Safari» y luego «Configuración» en el menú desplegable.

- Seleccione las «Extensiones» que instaló recientemente en la ventana Configuración que se abre.

- Todas estas extensiones deben reconocerse y debe hacer clic en el botón «Desinstalar» junto a ellas para eliminarlas. Si aún no está seguro, puede eliminar todas las extensiones del navegador Safari porque ninguna de ellas es necesaria para que el navegador funcione correctamente.

- Puede restablecer la configuración del navegador Safari si continúa recibiendo redireccionamientos de páginas web no deseados o anuncios intrusivos.

Restablecer Safari

- Elija «Preferencias» en el menú Safari.

- Establezca la extensión en «Desactivado» en la pestaña Extensión. Las extensiones instaladas en Safari están deshabilitadas como resultado de esta configuración.

- Seleccione la pestaña General en el menú Configuración. Reemplace la página de inicio predeterminada con la URL deseada.

- Examine la configuración del proveedor predeterminado para los motores de búsqueda. Seleccione la pestaña «Buscar» en el campo «Configuración» y el motor de búsqueda deseado, como «Google».

Borrar caché en el navegador Safari

- Seleccione la pestaña «Avanzado» y «Mostrar menú de desarrollo en la barra de menú» en el cuadro «Configuración».

- Seleccione Borrar cachés en el menú Desarrollar.

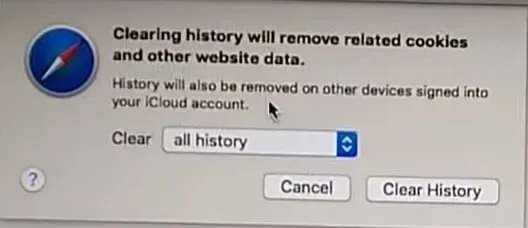

- Borre su historial de navegación y los datos del sitio web. Seleccione «Borrar historial y datos del sitio web» en el menú «Safari».

- Después de eso, seleccione «todo el historial» y luego «Borrar historial».

Mozilla Firefox: Eliminación de complementos no deseados y maliciosos

- Los complementos de Gmera deben eliminarse de Mozilla Firefox.

- Inicie el navegador web Mozilla Firefox. En la esquina superior derecha de la pantalla, haga clic en el botón «Abrir menú».

- Seleccione Complementos en el menú que se abre.

- Seleccione «Extensión» en el menú desplegable para ver una lista de todos los complementos instalados recientemente.

- Seleccione todos los complementos cuestionables y haga clic en el botón «Desinstalar» junto a ellos para eliminarlos.

Restablecer preferencias de Mozilla Firefox

Si desea “recargar” el navegador Mozilla Firefox , siga las instrucciones a continuación.

- Abra el navegador Firefox Mozilla y vaya a la esquina superior izquierda de la pantalla al botón «Firefox».

- Seleccione «Información de solución de problemas» en el submenú «Ayuda» en el nuevo menú.

- Haga clic en el botón Restablecer Firefox en la pantalla Información de solución de problemas.

- Al seleccionar la opción «Restablecer Firefox», confirma que desea restablecer la configuración de Mozilla Firefox a los valores predeterminados de fábrica. El navegador se reiniciará y la configuración se restablecerá a la configuración de fábrica.

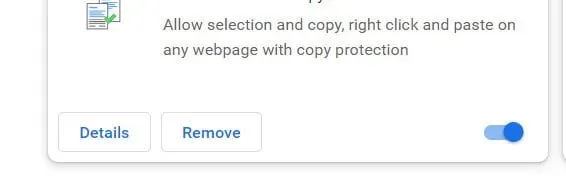

Google Chrome: eliminación de extensiones no deseadas y maliciosas

- Abra el navegador Chrome y seleccione «Menú de Chrome» en el menú desplegable. Seleccione «Más herramientas» y luego «Extensiones» en el menú.

- Encuentre todos los complementos y extensiones instalados recientemente en la pestaña Extensiones.

- Seleccione «Carrito» en el menú desplegable. Cualquier complemento de terceros no es esencial para el buen funcionamiento del navegador.

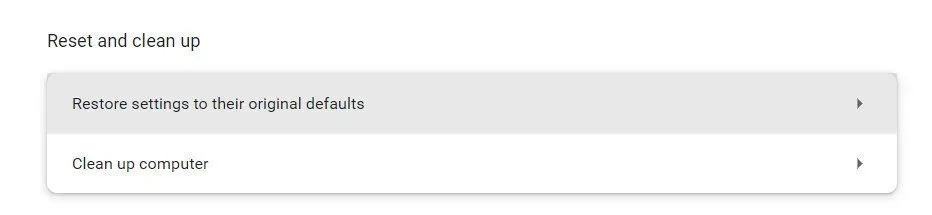

Restablecer Google Chrome

- Abra su navegador, vaya a la esquina superior derecha de la ventana y haga clic en la barra de tres líneas.

- Seleccione «Mostrar configuración avanzada» en la parte inferior de la ventana que se abre.

- Desplácese hasta la parte inferior de la ventana que acaba de crear y seleccione Restablecer configuración del navegador.

- En la ventana Restablecer configuración del navegador que se abre, haga clic en el botón Restablecer.

3. Eliminar o eliminar el archivo infectado

El troyano llegó a través de un archivo que descargó o una aplicación o extensión que instaló desde una fuente no confiable. Es muy posible que una simple eliminación solucione el problema, pero eso está lejos de ser el caso dado lo difícil que es eliminar el malware.

Usar LaunchPad en Mac

- El Launchpad se puede abrir haciendo clic en él en el Dock o abriéndolo desde la carpeta Aplicaciones.

- También puede pellizcar el panel táctil con el pulgar y tres dedos.

- Si la aplicación no está documentada en Launchpad, ingrese su nombre en la barra de búsqueda. Deslice el dedo hacia la derecha o hacia la izquierda en el trackpad con dos dedos para abrir la página siguiente o anterior.

- Mantenga presionada cualquier aplicación hasta que comience a moverse mientras mantiene presionada la tecla Opción.

- Junto a la aplicación que desea desinstalar, haga clic en el botón Desinstalar, luego confirme haciendo clic en Desinstalar.

- El software se elimina inmediatamente. Las aplicaciones que no se muestran no se descargaron de App Store o su Mac las necesita.

- Para eliminar una aplicación que no se obtuvo de App Store, use Finder en lugar de App Store.

Para eliminar una aplicación, utilice el Finder.

- Encuentra la aplicación en el Finder. La mayor parte de las aplicaciones residen en la carpeta Aplicaciones, a la que se puede acceder seleccionando Aplicaciones en la barra lateral de cualquier ventana del Finder.

- También puede usar Spotlight para buscar software. Mantenga presionada la tecla Comando () y haga doble clic en Spotlight.

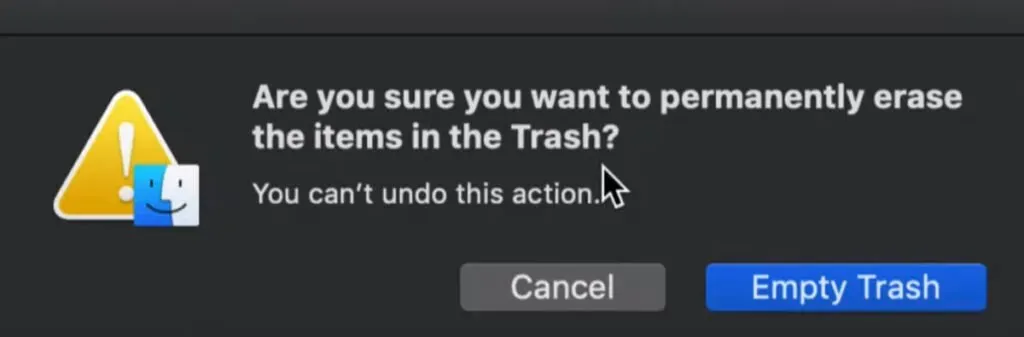

- Seleccione una aplicación y arrástrela a la Papelera usando Archivo > Mover a la Papelera.

- La Papelera de reciclaje aparece en el Dock de macOS.

- Use el nombre de cuenta y la contraseña del administrador en la Mac si se requiere un nombre de usuario y una contraseña. Este es probablemente el nombre de usuario y la contraseña que usa para iniciar sesión en su Mac.

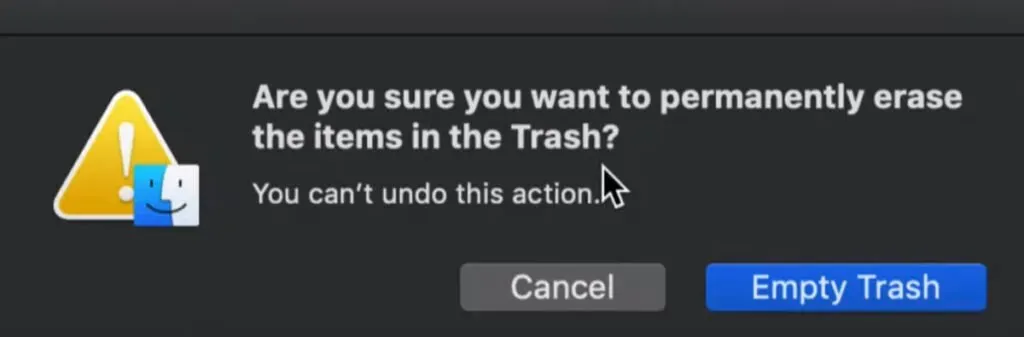

- Para deshacerse del software, vaya a Finder > Vaciar papelera.

4. Descarga una copia de seguridad de Time Machine

Tratar de averiguar si su Mac tiene un troyano y luego eliminarlo manualmente probablemente sea una tarea desalentadora. Puede ser más fácil simplemente restaurar una copia de seguridad de Time Machine antes de instalar el archivo infectado.

- Para restaurar su Mac desde una copia de seguridad de Time Machine, siga estos pasos:

- Seleccione el icono de Time Machine en la barra de menú.

- Entra en la opción “Máquina del tiempo”.

- Aparecerá una pila de ventanas del Finder, cada una representando una copia de seguridad diferente.

- Haga clic en el botón «Restaurar» después de seleccionar lo que desea restaurar.

5. Usa software antivirus

Debe ejecutar un análisis de virus cada vez que sospeche que su Mac está infectada con malware. Esto incluye si sospecha que está infectado con un troyano. El software antivirus verifica los archivos en busca de código peligroso.

Busque complementos del navegador.

Escanee su computadora en busca de secuestradores de navegador y extensiones de anuncios:

- Elija Safari > Preferencias en la barra de menú. Compruebe la URL de la página de inicio existente y realice los cambios necesarios.

- Luego vaya a la pestaña «Extensiones» y elimine cualquier cosa que no le resulte familiar, ya que pueden espiarlo, guardar su información personal y redirigirlo a sitios web maliciosos.

Elimina todas las aplicaciones cuestionables de tu dispositivo.

- Compruebe si tiene instalado un software desconocido:

- Navegue a la carpeta Aplicaciones en el Finder eligiendo Ir > Aplicaciones o presionando Mayús + Comando + A.

- Elimine todas las aplicaciones no reconocidas de la lista desplazándose por ella.

- Luego vacíe la basura.

Elimine todos los elementos de inicio de sesión cuestionables de su sistema.

- Elimine cualquier elemento de inicio de sesión que actúe de manera extraña como parte de su objetivo de «eliminación de malware de Mac».

- Es posible que algunos de ellos no le resulten familiares o que no recuerde haberlos activado.

- Para evitar que ciertos elementos se ejecuten al inicio, sigue estos pasos: Desmarca las opciones en el menú Apple > Preferencias del sistema > Usuarios y grupos > Elementos de inicio de sesión.

En Apple macOS, cree un nuevo perfil.

Puede remediar la situación creando un nuevo perfil en macOS si el virus Mac está dirigido al usuario y no al dispositivo. Para crear un nuevo perfil de usuario, siga estos pasos:

- Vaya a Preferencias del sistema > Usuarios y grupos desde el menú Apple.

- Para realizar cambios, desbloquee la página.

- Seleccione el tipo de persona que desea agregar haciendo clic en el botón + (Administrador o Estándar).

- Cree un nuevo usuario ingresando un nuevo nombre de usuario y contraseña y haciendo clic en «Crear usuario».

6. Restablecimiento de fábrica de su Mac

Este es el último recurso, pero si nada más ayuda a eliminar el troyano de su Mac, también puede realizar un restablecimiento de fábrica. Esto restablecerá su Mac a la configuración de fábrica, eliminando todo, incluidos todos sus datos, así que haga una copia de seguridad de antemano. Deberá ingresar al modo de recuperación para comenzar.

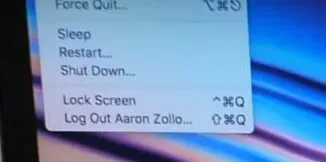

Aquí se explica cómo ingresar al modo de recuperación en M1 Mac:

- Apaga tu Mac.

- Ahora mantenga presionado el botón de Encendido durante unos segundos.

- Mantenga presionado el botón hasta que vea Cargando opciones de lanzamiento.

- Continúe presionando la tecla Enter.

- Introduzca la contraseña de administrador cuando se le solicite.

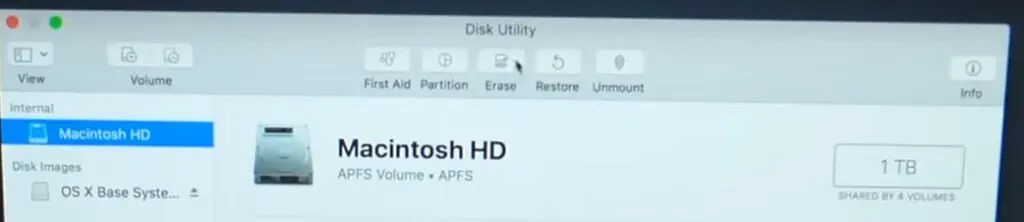

- Ahora vaya a la Utilidad de Discos y busque la opción «Borrar» para eliminar todos los archivos de Mac.

Conclusión

Gmera también se conoce como el troyano Kassi, una infección informática peligrosa que se hace pasar por Stockfolio, una herramienta comercial genuina y útil para los usuarios de Mac. Para eliminar “Gmera Trojan Mac” y limpiar su computadora de malware, use todos los procedimientos anteriores.

Preguntas más frecuentes

¿Pueden los troyanos afectar a una Mac?

Si su Mac está infectada con un caballo de Troya, el programa puede hacer de todo, desde instalar otros virus o spyware hasta darle a un pirata informático un control remoto completo sobre su sistema. Un caballo de Troya es una terrible noticia tanto para usted como para su máquina.

¿Cómo saber si tu Mac tiene un virus troyano?

Tu Mac comienza a comportarse de manera extraña y hace cosas que no esperas. Su Mac comienza a funcionar lentamente, como si algo estuviera utilizando todos los recursos de la CPU. Los anuncios comienzan a aparecer en su PC.

¿Cómo se puede ocultar el malware?

El malware puede seguir siendo una amenaza persistente avanzada (APT) utilizando polimorfismo, cifrado y ejecución en proceso. Cada vez que se reproduce un código polimórfico, cambia. Al cambiar las claves de cifrado/descifrado en cada dispositivo nuevo, el cifrado oculta estas actividades y las mantiene a la vista.

¿Qué es un troyano? ¿Es un virus o malware?

Un caballo de Troya es un tipo de malware que se disfraza como un programa real y se descarga en una computadora. Un atacante a menudo usa ingeniería social para inyectar código malicioso en aplicaciones genuinas para obtener acceso al sistema usando su programa.

Deja una respuesta