Il modo lungo e difficile per eseguire il root del terminale Starlink

Ottenere l’accesso root a uno dei piatti di Starlink richiede alcune cose difficili da ottenere: una profonda comprensione del layout della scheda, hardware e competenze di dump eMMC, una comprensione del software del bootloader e un PCB personalizzato. Ma i ricercatori hanno dimostrato che è possibile.

Nel loro discorso “Crashing on Earth by Humans: Assessing the Black Box Security of the SpaceX Starlink User Terminal”, i ricercatori di KU Leuven in Belgio hanno spiegato in dettaglio al Black Hat 2022 all’inizio di quest’anno come sono stati in grado di eseguire codice arbitrario su un utente Starlink. Terminale (ad esempio un piatto) utilizzando un modchip appositamente realizzato attraverso un ingresso di tensione. La conversazione è avvenuta ad agosto, ma le slide e il repository dei ricercatori sono recenti .

Non esiste una minaccia immediata e la vulnerabilità è divulgata e limitata. Mentre aggirare la verifica della firma ha permesso ai ricercatori di “esaminare ulteriormente il terminale utente Starlink e il lato rete del sistema”, le diapositive della nota Black Hat suggeriscono che Starlink è “un prodotto ben progettato (dal punto di vista della sicurezza) .”Non è stato facile ottenere il guscio della radice e non ha comportato un evidente movimento laterale o un’escalation. Ma aggiornare il firmware e riutilizzare i piatti Starlink per altri scopi? Forse.

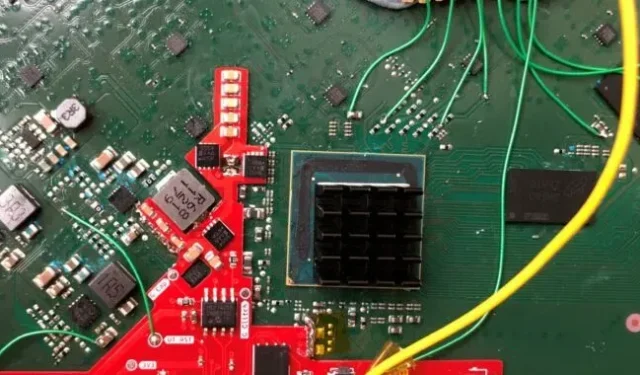

Non è facile riassumere i molti metodi e discipline che i ricercatori usano quando hackerano l’hardware, ma ecco un tentativo. Dopo un’analisi approfondita della scheda, i ricercatori hanno trovato punti di interruzione per la lettura della memoria eMMC della scheda. Dopo aver reimpostato il firmware per l’analisi, hanno trovato un punto in cui l’introduzione di una tensione errata al sistema sottostante su un chip (SoC) potrebbe modificare una variabile importante durante l’avvio: “Accesso allo sviluppo abilitato: sì”. È lento, si attiva solo occasionalmente e la manipolazione della tensione può causare molti altri bug, ma ha funzionato.

Il modchip utilizzato dai ricercatori si basa sul microcontrollore RaspberryPi RP2040. A differenza della maggior parte dell’hardware Raspberry Pi, puoi comunque ordinare e ricevere il chip Pi principale se intraprendi un viaggio del genere. Puoi leggere ulteriori informazioni sul processo di dump del firmware sul blog dei ricercatori .

Lascia un commento