Security Researcher rilascia PoC con r/w core per dispositivi Neural Engine con iOS 15 e macOS 12

Il ricercatore di sicurezza @_simo36 ha fatto girare parecchie teste pubblicando un tweet venerdì che sembra contenere una prova di concetto (PoC) per una catena di exploit chiamata WeightBufs che fornisce capacità di lettura e scrittura della memoria del kernel in alcune versioni di iOS e iPadOS 15 e macOS. 12.

Nel tweet, @_simo36 indica una pagina GutHub che contiene non solo tutte le informazioni sull’exploit, ma anche le diapositive per la presentazione che hanno tenuto al POC2022.

L’exploit stesso sembra supportare tutte le versioni di iOS e iPadOS 15 sui dispositivi Neural Engine (A11 e successivi), ma non supporta iOS e iPadOS 16; ma iOS e iPadOS 15.6 risolvono una fuga sandbox che interrompe la catena di exploit utilizzati per decifrare WeightBufs. Con questo in mente, l’intera catena di exploit è attualmente disponibile solo per iOS e iPadOS 15.0-15.5 e macOS 12.0-12.4.

Il problema di cui sopra evidenzia uno dei principali problemi che interessano oggi i jailbreak, ovvero il modo in cui i metodi sono diventati più importanti degli stessi exploit del kernel. Nessun exploit del kernel eseguirà il jailbreak dell’attuale firmware iOS o iPadOS mentre Apple continua a rafforzare la sicurezza di iPhone e iPad. Per questo motivo, gli sviluppatori di jailbreak hanno bisogno di risorse aggiuntive, come bypass e fughe sandbox, solo per raggiungere questo obiettivo. La logica di navigazione attraverso tutti questi meccanismi è la tecnica.

La catena di exploit @_simo36 sfrutta almeno quattro diverse vulnerabilità che sono già state segnalate ad Apple, incluse le seguenti:

- CVE-2022-32845: Aggiunto il bypass della verifica della firma per model.hwx.

- CVE-2022-32948: DeCxt::FileIndexToWeight() Lettura OOB a causa del controllo dell’indice dell’array mancante.

- CVE-2022-42805: ZinComputeProgramUpdateMutables() lettura casuale possibile a causa di un problema di overflow di numeri interi

- CVE-2022-32899: DeCxt::RasterizeScaleBiasData() Buffer underrun a causa di un problema di overflow di numeri interi.

@_simo36 attualmente afferma di aver testato con successo la propria catena di exploit sulle seguenti combinazioni di dispositivi e firmware:

- iPhone 12 Pro (iPhone 13.3) con iOS 15.5

- iPad Pro (iPad 8,10) con iPadOS 15.5

- iPhone 11 Pro (iPhone 12.3) con iOS 15.4.1

- MacBook Air (10.1 con chip M1) con macOS 12.4

Quindi sappiamo che state tutti ponendo la domanda scottante: “Può essere usato per evadere di prigione?” E la semplice risposta a questa domanda sarebbe no, perché questo è solo un pezzo di un puzzle più grande, e molto altro sarà necessario creare un jailbreak ed eseguirlo sui dispositivi degli utenti finali.

Tuttavia, la prova del concetto è un ottimo esempio di hack magistrale e possiamo solo sperare che aiuti a risolvere il puzzle più velocemente, dato che diversi team di hacker lavorano in background per sviluppare jailbreak per iOS e iPadOS 15.

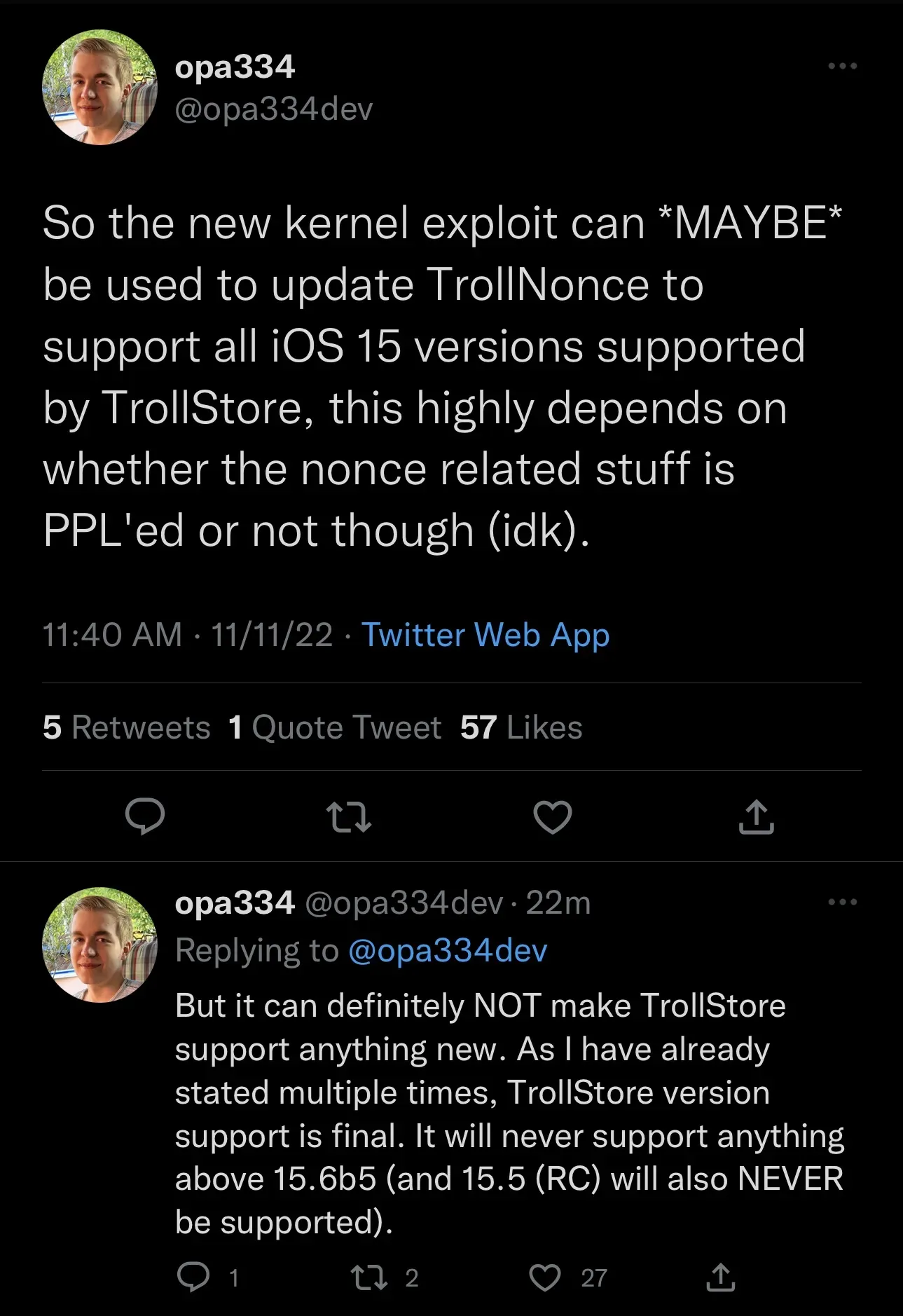

In effetti, alcuni sviluppatori stanno già cercando modi per includerlo nei loro progetti, come lo sviluppatore di TrollStore @opa334 che potrebbe usarlo per migliorare TrollNonce. Ma vale la pena notare che TrollStore non supporterà mai nulla di più recente del firmware che già supporta:

Non vedi l’ora di vedere cosa ne sarà della nuova catena di exploit? Fateci sapere nella sezione commenti qui sotto.

Lascia un commento