Исследователь безопасности @_simo36 привлек немало внимания, опубликовав твит в пятницу, который, по-видимому, содержит доказательство концепции (PoC) для цепочки эксплойтов под названием WeightBufs, которая обеспечивает возможности чтения и записи памяти ядра в некоторых версиях iOS и iPadOS 15. и макОС. 12.

В твите @_simo36 указывает на страницу GutHub , которая содержит не только всю информацию об эксплойте, но и слайды презентации, которую они дали на POC2022.

Сам эксплойт поддерживает все версии iOS и iPadOS 15 на устройствах Neural Engine (A11 и новее), но не поддерживает iOS и iPadOS 16; но iOS и iPadOS 15.6 исправляют выход из песочницы, который разрывает цепочку эксплойтов, используемых для взлома WeightBufs. Имея это в виду, полная цепочка эксплойтов в настоящее время доступна только для iOS и iPadOS 15.0–15.5 и macOS 12.0–12.4.

Вышеупомянутая проблема подчеркивает одну из основных проблем, влияющих на сегодняшние джейлбрейки, а именно то, что методы стали более важными, чем сами эксплойты ядра. Никакой эксплойт ядра не сможет взломать текущую прошивку iOS или iPadOS, поскольку Apple продолжает укреплять безопасность iPhone и iPad. Из-за этого разработчикам джейлбрейка нужны дополнительные ресурсы, такие как обходы и побеги из песочницы, только для того, чтобы добиться этого. Логика навигации по всем этим механизмам и есть техника.

Цепочка эксплойтов @_simo36 использует как минимум четыре различные уязвимости, о которых уже сообщалось Apple, включая следующие:

- CVE-2022-32845: добавлен обход проверки подписи для model.hwx.

- CVE-2022-32948: DeCxt::FileIndexToWeight() Чтение OOB из-за отсутствия проверки индекса массива.

- CVE-2022-42805: возможно случайное чтение ZinComputeProgramUpdateMutables() из-за проблемы с целочисленным переполнением

- CVE-2022-32899: DeCxt::RasterizeScaleBiasData() Опустошение буфера из-за проблемы с целочисленным переполнением.

@_simo36 в настоящее время говорит, что они успешно протестировали свою цепочку эксплойтов на следующих комбинациях устройств и прошивок:

- iPhone 12 Pro (iPhone 13.3) под управлением iOS 15.5

- iPad Pro (iPad 8,10) под управлением iPadOS 15.5

- iPhone 11 Pro (iPhone 12.3) под управлением iOS 15.4.1

- MacBook Air (10.1 с чипом M1) под управлением macOS 12.4

Итак, мы знаем, что вы все задаете животрепещущий вопрос: «Можно ли это использовать, чтобы сбежать из тюрьмы?» И простым ответом на этот вопрос будет «нет», потому что это только одна часть большой головоломки, и гораздо больше работы. потребуется для создания джейлбрейка и его запуска на устройствах конечных пользователей.

Тем не менее, доказательство концепции — отличный пример мастерского взлома, и мы можем только надеяться, что он поможет решить головоломку быстрее, поскольку несколько групп хакеров работают в фоновом режиме над разработкой джейлбрейков для iOS и iPadOS 15.

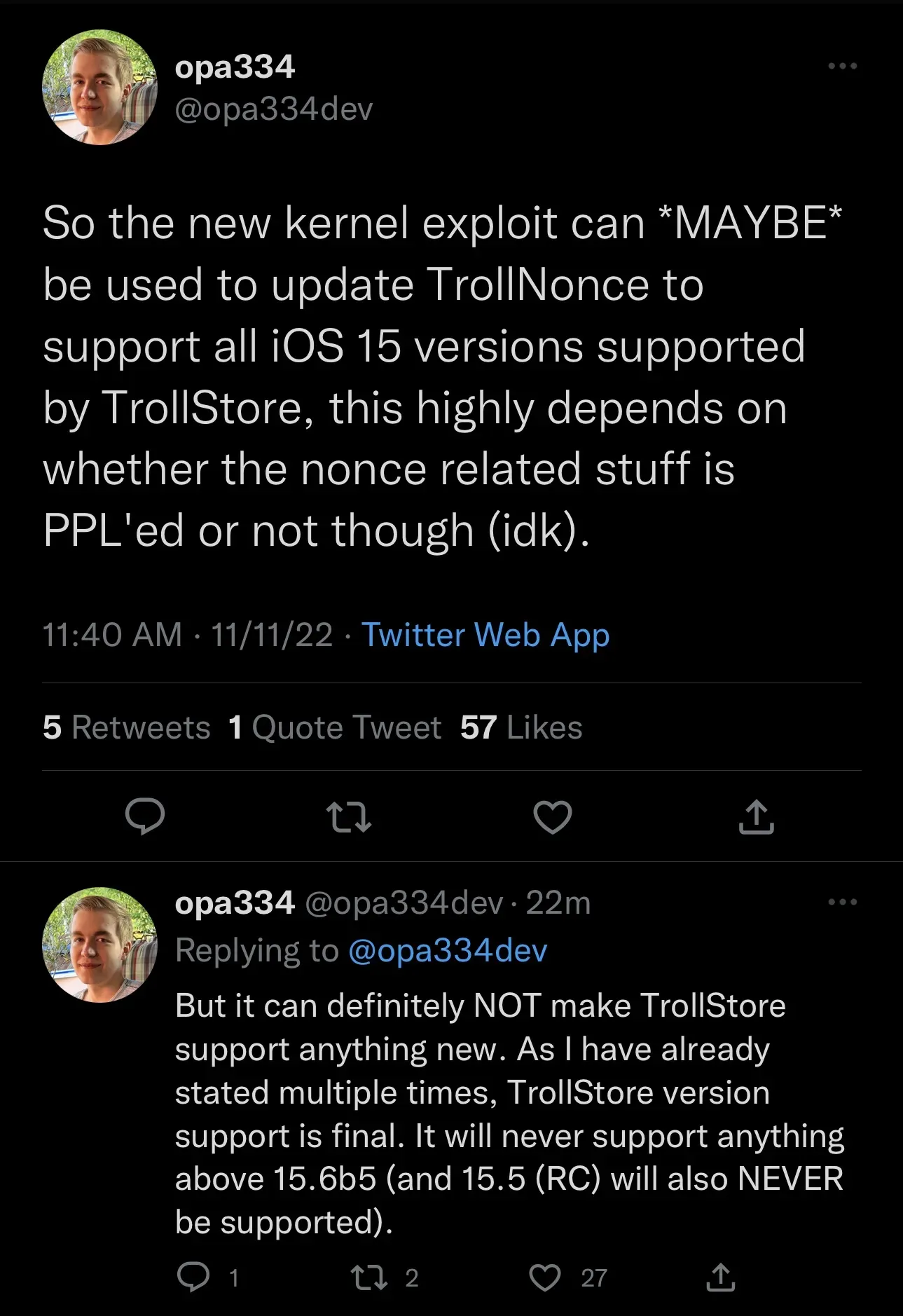

На самом деле, некоторые разработчики уже ищут способы включить его в свои проекты, например, разработчик TrollStore @opa334, который мог бы использовать его для улучшения TrollNonce. Но стоит отметить, что TrollStore никогда не будет поддерживать ничего новее, чем уже поддерживаемая прошивка:

Вы рады видеть, что станет с новой цепочкой эксплойтов? Дайте нам знать в комментариях ниже.